Wurde Ihre WordPress-Website gehackt?

Hacker installieren oft eine Hintertür, um sicherzustellen, dass sie wieder hineinkommen, auch nachdem Sie Ihre Website gesichert haben. Wenn Sie diese Hintertür nicht entfernen können, können Sie sie nicht aufhalten.

In diesem Artikel zeigen wir Ihnen, wie Sie eine Hintertür auf einer gehackten WordPress-Website finden und beheben.

So erkennen Sie, ob Ihre Website gehackt wurde

Wenn Sie eine WordPress-Website betreiben, müssen Sie die Sicherheit ernst nehmen. Das liegt daran, dass Websites durchschnittlich 44 Mal pro Tag angegriffen werden.

Sie können Best Practices lernen, um Ihre Website sicher zu halten, in unserem ultimativen WordPress-Sicherheitsleitfaden.

Aber was, wenn Ihre Website bereits gehackt wurde?

Einige Anzeichen dafür, dass Ihre WordPress-Website gehackt wurde sind ein Rückgang des Website-Traffics oder der Leistung, hinzugefügte schlechte Links oder unbekannte Dateien, eine verunstaltete Homepage, die Unfähigkeit, sich anzumelden, verdächtige neue Benutzerkonten und mehr.

Die Bereinigung einer gehackten Website kann unglaublich schmerzhaft und schwierig sein. Wir führen Sie Schritt für Schritt durch den Prozess in unserem Anfängerleitfaden zur Behebung Ihrer gehackten WordPress-Website. Sie sollten auch sicherstellen, dass Sie Ihre Website auf Malware scannen, die die Hacker hinterlassen haben.

Und vergessen Sie nicht, die Hintertür zu schließen.

Ein cleverer Hacker weiß, dass Sie Ihre Website irgendwann bereinigen werden. Das Erste, was sie tun könnten, ist, eine Hintertür zu installieren, damit sie wieder eindringen können, nachdem Sie die Haustür Ihrer WordPress-Website gesichert haben.

Was ist eine Backdoor?

Eine Hintertür ist Code, der einer Website hinzugefügt wird und es einem Hacker ermöglicht, auf den Server zuzugreifen, während er unentdeckt bleibt und die normale Anmeldung umgeht. Sie ermöglicht einem Hacker, den Zugriff wiederzuerlangen, selbst nachdem Sie das ausgenutzte Plugin oder die Schwachstelle Ihrer Website gefunden und entfernt haben.

Backdoors sind der nächste Schritt nach einem Hack, nachdem der Benutzer eingedrungen ist. Sie können in unserem Leitfaden erfahren, wie sie das möglicherweise getan haben: wie WordPress-Websites gehackt werden und wie man sie verhindert.

Backdoors überleben oft WordPress-Upgrades. Das bedeutet, dass Ihre Website anfällig bleibt, bis Sie jede Backdoor finden und beheben.

Wie funktionieren Hintertüren?

Einige Hintertüren sind einfach versteckte Admin-Benutzernamen. Sie ermöglichen es dem Hacker, sich normal anzumelden, indem er einen Benutzernamen und ein Passwort eingibt. Da der Benutzername versteckt ist, bemerken Sie nicht einmal, dass jemand anderes Zugriff auf Ihre Website hat.

Komplexere Backdoors können es dem Hacker ermöglichen, PHP-Code auszuführen. Sie senden den Code manuell über ihren Webbrowser an Ihre Website.

Andere verfügen über eine vollwertige Benutzeroberfläche, mit der sie E-Mails als Ihr WordPress-Hosting-Server senden, SQL-Datenbankabfragen ausführen und vieles mehr können.

Manche Hacker hinterlassen mehr als eine Backdoor-Datei. Nachdem sie eine hochgeladen haben, fügen sie eine weitere hinzu, um ihren Zugriff zu sichern.

Wo sind Hintertüren versteckt?

In jedem Fall, den wir gefunden haben, war die Hintertür so getarnt, dass sie wie eine WordPress-Datei aussah. Der Code für Hintertüren auf einer WordPress-Website wird am häufigsten an den folgenden Speicherorten gespeichert:

- Ein WordPress Theme, aber wahrscheinlich nicht das, das Sie gerade verwenden. Code in einem Theme wird beim Aktualisieren von WordPress nicht überschrieben, daher ist es ein guter Ort, um eine Backdoor zu platzieren. Deshalb empfehlen wir, alle inaktiven Themes zu löschen.

- WordPress-Plugins sind ein weiterer guter Ort, um eine Hintertür zu verstecken. Wie Themes werden sie nicht durch WordPress-Updates überschrieben, und viele Benutzer zögern, Plugins zu aktualisieren.

- Der Ordner uploads kann Hunderte oder Tausende von Mediendateien enthalten, daher ist er ein weiterer guter Ort, um eine Hintertür zu verstecken. Blogger überprüfen dessen Inhalt fast nie, da sie einfach ein Bild hochladen und es dann in einem Beitrag verwenden.

- Die Datei wp-config.php enthält sensible Informationen zur Konfiguration von WordPress. Sie ist eine der am häufigsten von Hackern angegriffenen Dateien.

- Der Ordner wp-includes enthält PHP-Dateien, die für die ordnungsgemäße Funktion von WordPress erforderlich sind. Dies ist ein weiterer Ort, an dem wir Backdoors finden, da die meisten Website-Besitzer nicht überprüfen, was der Ordner enthält.

Beispiele für Hintertüren, die wir gefunden haben

Hier sind einige Beispiele, wo Hacker Backdoors hochgeladen haben. Auf einer von uns bereinigten Website befand sich die Backdoor im Ordner wp-includes. Die Datei hieß wp-user.php, was harmlos genug aussieht, aber diese Datei existiert in einer normalen WordPress-Installation eigentlich nicht.

In einem anderen Fall fanden wir eine PHP-Datei namens hello.php im Uploads-Ordner. Sie war als Hello Dolly-Plugin getarnt. Seltsam ist, dass der Hacker sie in den Uploads-Ordner statt in den Plugins-Ordner gelegt hat.

Wir haben auch Backdoors gefunden, die nicht die Dateiendung .php verwenden. Ein Beispiel war eine Datei namens wp-content.old.tmp, und wir haben auch Backdoors in Dateien mit der Endung .zip gefunden.

Wie Sie sehen können, können Hacker sehr kreative Ansätze verfolgen, wenn sie eine Hintertür verstecken.

In den meisten Fällen wurden die Dateien mit Base64-Code kodiert, der alle Arten von Operationen ausführen kann. Zum Beispiel können sie Spam-Links hinzufügen, zusätzliche Seiten hinzufügen, die Hauptseite auf Spam-Seiten umleiten und vieles mehr.

Mit diesem gesagt, schauen wir uns an, wie man eine Hintertür in einer gehackten WordPress-Website findet und behebt.

So finden Sie eine Hintertür in einer gehackten WordPress-Website und beheben sie

Jetzt wissen Sie, was eine Hintertür ist und wo sie versteckt sein könnte. Der schwierige Teil ist, sie zu finden! Danach ist die Bereinigung so einfach wie das Löschen der Datei oder des Codes.

1. Auf potenziell bösartigen Code scannen

Der einfachste Weg, Ihre Website auf Backdoors und Schwachstellen zu scannen, ist mit einem WordPress Malware-Scanner-Plugin. Wir empfehlen Sucuri, da es uns geholfen hat, 450.000 WordPress-Angriffe in 3 Monaten zu blockieren, darunter 29.690 Backdoor-bezogene Angriffe.

Sie bieten ein kostenloses Sucuri-Sicherheits-Plugin für WordPress an, mit dem Sie Ihre Website auf gängige Bedrohungen scannen und Ihre WordPress-Sicherheit härten können. Die kostenpflichtige Version enthält einen serverseitigen Scanner, der einmal täglich ausgeführt wird und nach Backdoors und anderen Sicherheitsproblemen sucht.

Eine großartige Alternative zu Sucuri ist MalCare, das über eine automatische Malware-Entfernungsfunktion verfügt. Diese entfernt alle Malware-Dateien, einschließlich Backdoors, von Ihrer Website.

Erfahren Sie mehr in unserem Leitfaden zum Scannen Ihrer WordPress-Website auf potenziell bösartigen Code.

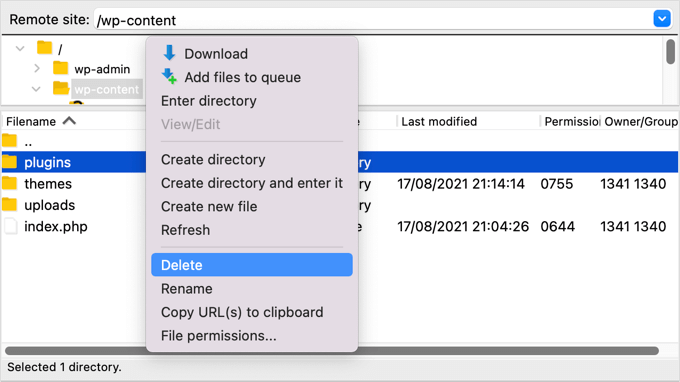

2. Löschen Sie Ihren Plugins-Ordner

Das Durchsuchen Ihrer Plugin-Ordner nach verdächtigen Dateien und Code ist zeitaufwendig. Und da Hacker so heimtückisch sind, gibt es keine Garantie, dass Sie eine Backdoor finden.

Das Beste, was Sie tun können, ist, Ihr Plugins-Verzeichnis zu löschen und dann Ihre Plugins von Grund auf neu zu installieren. Dies ist der einzige Weg, um sicher zu sein, dass keine Hintertüren in Ihren Plugins vorhanden sind.

Sie können auf Ihr Plugin-Verzeichnis über einen FTP-Client oder den Dateimanager Ihres WordPress-Hostings zugreifen. Wenn Sie FTP noch nie verwendet haben, sollten Sie sich unseren Leitfaden ansehen, wie Sie FTP zum Hochladen von Dateien nach WordPress verwenden.

Sie müssen die Software verwenden, um zu Ihrem wp-content-Ordner Ihrer Website zu navigieren. Dort angekommen, sollten Sie mit der rechten Maustaste auf den Ordner plugins klicken und 'Löschen' auswählen.

3. Löschen Sie Ihren Themes-Ordner

Auf die gleiche Weise ist es besser, die Zeit mit der Suche nach einer Hintertür in Ihren Theme-Dateien zu verbringen, anstatt sie einfach zu löschen.

Nachdem Sie Ihren plugin-Ordner gelöscht haben, markieren Sie einfach den themes-Ordner und löschen Sie ihn auf die gleiche Weise.

Sie wissen nicht, ob sich in diesem Ordner eine Backdoor befand, aber wenn ja, ist sie jetzt weg. Sie haben gerade Zeit gespart und einen zusätzlichen Angriffspunkt eliminiert.

Jetzt können Sie alle benötigten Themes neu installieren.

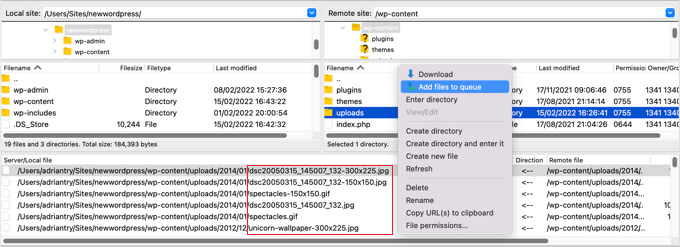

4. Durchsuchen Sie den Upload-Ordner nach PHP-Dateien

Als Nächstes sollten Sie den Ordner uploads durchsuchen und sicherstellen, dass sich darin keine PHP-Dateien befinden.

Es gibt keinen guten Grund, warum eine PHP-Datei in diesem Ordner liegen sollte, da er für die Speicherung von Mediendateien wie Bildern konzipiert ist. Wenn Sie dort eine PHP-Datei finden, sollte sie gelöscht werden.

Wie die Ordner plugins und themes finden Sie den Ordner uploads im Ordner wp-content. Im Ordner finden Sie mehrere Ordner für jedes Jahr und jeden Monat, in dem Sie Dateien hochgeladen haben. Sie müssen jeden Ordner auf PHP-Dateien überprüfen.

Einige FTP-Clients bieten Tools, die Ordner rekursiv durchsuchen. Wenn Sie beispielsweise FileZilla verwenden, können Sie mit der rechten Maustaste auf den Ordner klicken und „Dateien zur Warteschlange hinzufügen“ auswählen. Alle in Unterverzeichnissen des Ordners gefundenen Dateien werden der Warteschlange im unteren Bereich hinzugefügt.

Sie können nun die Liste durchsuchen und nach Dateien mit der Erweiterung .php suchen.

Alternativ können fortgeschrittene Benutzer, die mit SSH vertraut sind, den folgenden Befehl eingeben:

find uploads -name "*.php" -print

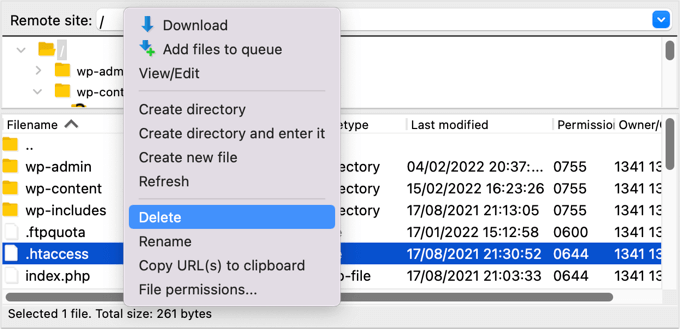

5. Löschen Sie die .htaccess-Datei

Einige Hacker fügen möglicherweise Weiterleitungscodes zu Ihrer .htaccess-Datei hinzu, die Ihre Besucher auf eine andere Website weiterleiten.

Verwenden Sie einen FTP-Client oder Dateimanager, löschen Sie einfach die Datei aus dem Stammverzeichnis Ihrer Website, und sie wird automatisch neu erstellt.

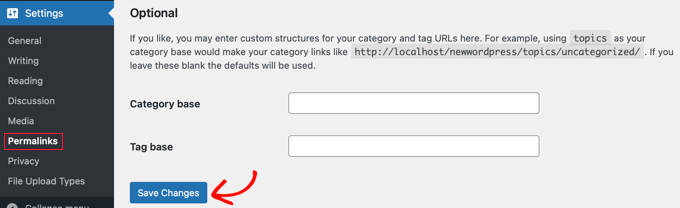

Wenn es aus irgendeinem Grund nicht neu erstellt wird, dann gehen Sie zu Einstellungen » Permalinks in Ihrem WordPress Admin-Bereich. Das Klicken auf die Schaltfläche „Änderungen speichern“ speichert eine neue .htaccess-Datei.

6. Überprüfen Sie die wp-config.php-Datei

Die wp-config.php-Datei ist eine Kern-WordPress-Datei, die Informationen enthält, die es WordPress ermöglichen, mit der Datenbank zu kommunizieren, die Sicherheitsschlüssel für Ihre WordPress-Installation und Entwickleroptionen.

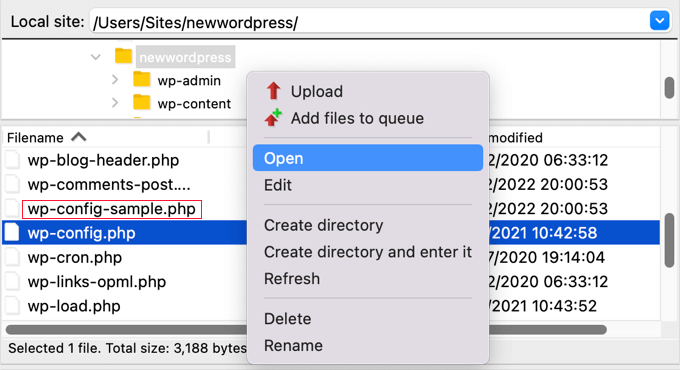

Die Datei befindet sich im Stammordner Ihrer Website. Sie können den Inhalt der Datei anzeigen, indem Sie die Optionen Öffnen oder Bearbeiten in Ihrem FTP-Client auswählen.

Nun sollten Sie den Inhalt der Datei sorgfältig prüfen, um festzustellen, ob etwas fehl am Platz ist. Es kann hilfreich sein, die Datei mit der Standarddatei wp-config-sample.php zu vergleichen, die sich im selben Ordner befindet.

Sie sollten jeden Code löschen, von dem Sie sicher sind, dass er nicht dazugehört.

7. Website-Backup wiederherstellen

Wenn Sie regelmäßig Sicherungen Ihrer Website erstellt haben und immer noch befürchten, dass Ihre Website nicht vollständig sauber ist, dann ist die Wiederherstellung einer Sicherung eine gute Lösung.

Sie müssen Ihre Website vollständig löschen und dann ein Backup wiederherstellen, das vor dem Hacken Ihrer Website erstellt wurde. Dies ist nicht für jeden eine Option, aber Sie werden zu 100 % sicher sein, dass Ihre Website sicher ist.

Weitere Informationen finden Sie in unserem Leitfaden für Anfänger, wie Sie WordPress aus einem Backup wiederherstellen.

Wie kann man Hacks in Zukunft verhindern?

Jetzt, da Sie Ihre Website bereinigt haben, ist es an der Zeit, die Sicherheit Ihrer Website zu verbessern, um zukünftige Hacks zu verhindern. Es zahlt sich nicht aus, bei der Website-Sicherheit billig oder apathisch zu sein.

1. Sichern Sie Ihre Website regelmäßig

Wenn Sie Ihre Website noch nicht regelmäßig sichern, dann ist heute der Tag, an dem Sie damit beginnen sollten.

WordPress wird nicht mit einer integrierten Backup-Lösung geliefert. Es gibt jedoch mehrere großartige WordPress-Backup-Plugins, mit denen Sie Ihre WordPress-Website automatisch sichern und wiederherstellen können.

Duplicator ist eines der besten WordPress-Backup-Plugins. Es ermöglicht Ihnen, automatische Backup-Zeitpläne einzurichten und hilft Ihnen, Ihre WordPress-Site wiederherzustellen, wenn etwas Schlimmes passiert.

Es gibt auch eine kostenlose Version von Duplicator, die Sie zum Erstellen manueller Backups verwenden können.

Für Schritt-für-Schritt-Anleitungen siehe unseren Leitfaden zum Sichern Ihrer WordPress-Website mit Duplicator unter Sichern Ihrer WordPress-Website mit Duplicator.

2. Installieren Sie ein Sicherheits-Plugin

Sie können nicht alles überwachen, was auf Ihrer Website passiert, wenn Sie mit Ihrem Geschäft beschäftigt sind. Deshalb empfehlen wir Ihnen, ein Sicherheit-Plugin wie Sucuri zu verwenden.

Wir empfehlen Sucuri, weil sie gut in dem sind, was sie tun. Große Publikationen wie CNN, USA Today, PC World, TechCrunch, The Next Web und andere stimmen dem zu. Außerdem verlassen wir uns selbst darauf, um WPBeginner sicher zu halten.

3. Machen Sie die WordPress-Anmeldung sicherer

Es ist auch wichtig, dass Sie Ihre WordPress-Anmeldung sicherer machen. Der beste Weg, um damit zu beginnen, ist die Verwendung starker Passwörter zu erzwingen, wenn Benutzer ein Konto auf Ihrer Website erstellen. Wir empfehlen Ihnen auch, mit der Verwendung eines Passwort-Manager-Tools wie 1Password zu beginnen.

Der nächste Schritt ist, die Zwei-Faktor-Authentifizierung hinzuzufügen. Dies schützt Ihre Website vor gestohlenen Passwörtern und Brute-Force-Angriffen. Das bedeutet, dass ein Hacker, selbst wenn er Ihren Benutzernamen und Ihr Passwort kennt, sich trotzdem nicht auf Ihrer Website anmelden kann.

Schließlich sollten Sie die Anmeldeversuche in WordPress einschränken. WordPress erlaubt Benutzern, Passwörter beliebig oft einzugeben. Wenn Sie einen Benutzer nach fünf fehlgeschlagenen Anmeldeversuchen sperren, verringern Sie die Chance eines Hackers, Ihre Anmeldedaten herauszufinden, erheblich.

4. Schützen Sie Ihren WordPress-Adminbereich

Der Schutz des Admin-Bereichs vor unbefugtem Zugriff ermöglicht es Ihnen, viele gängige Sicherheitsbedrohungen abzuwehren. Wir haben eine lange Liste von Tipps, wie Sie WordPress-Admin sicher halten können: wie Sie WordPress-Admin sicher halten können.

Sie können zum Beispiel das wp-admin-Verzeichnis mit einem Passwort schützen. Dies bietet eine zusätzliche Sicherheitsebene für den wichtigsten Zugangspunkt zu Ihrer Website.

Sie können auch den Zugriff auf den Admin-Bereich auf die IP-Adressen beschränken, die von Ihrem Team verwendet werden. Dies ist eine weitere Möglichkeit, Hacker auszusperren, die Ihren Benutzernamen und Ihr Passwort herausfinden.

5. Deaktivieren Sie Theme- und Plugin-Editoren

Wussten Sie, dass WordPress über einen integrierten Theme- und Plugin-Editor verfügt? Dieser einfache Texteditor ermöglicht es Ihnen, Ihre Theme- und Plugin-Dateien direkt über das WordPress-Dashboard zu bearbeiten.

Das ist zwar hilfreich, kann aber zu potenziellen Sicherheitsproblemen führen. Wenn beispielsweise ein Hacker in Ihren WordPress-Adminbereich eindringt, kann er den integrierten Editor verwenden, um auf alle Ihre WordPress-Daten zuzugreifen.

Danach können sie Malware verbreiten oder DDoS-Angriffe von Ihrer WordPress-Website aus starten.

Um die WordPress-Sicherheit zu verbessern, empfehlen wir, die integrierten Dateieditoren vollständig zu entfernen.

6. Deaktivieren Sie die PHP-Ausführung in bestimmten WordPress-Ordnern

Standardmäßig können PHP-Skripte in jedem Ordner auf Ihrer Website ausgeführt werden. Sie können Ihre Website sicherer machen, indem Sie die PHP-Ausführung deaktivieren in Ordnern, die sie nicht benötigen.

Zum Beispiel muss WordPress niemals Code ausführen, der in Ihrem uploads-Ordner gespeichert ist. Wenn Sie die PHP-Ausführung für diesen Ordner deaktivieren, kann ein Hacker keinen Backdoor ausführen, selbst wenn er erfolgreich einen dort hochgeladen hat.

7. Halten Sie Ihre Website auf dem neuesten Stand

Jede neue Version von WordPress ist sicherer als die vorherige. Wann immer eine Sicherheitslücke gemeldet wird, arbeitet das Kernteam von WordPress sorgfältig daran, ein Update zu veröffentlichen, das das Problem behebt.

Das bedeutet, dass Sie, wenn Sie WordPress nicht auf dem neuesten Stand halten, eine Software mit bekannten Sicherheitslücken verwenden. Hacker können nach Websites suchen, die eine ältere Version verwenden, und die Sicherheitslücke ausnutzen, um Zugriff zu erhalten.

Deshalb sollten Sie immer die neueste Version von WordPress verwenden.

Halten Sie nicht nur WordPress auf dem neuesten Stand. Sie müssen sicherstellen, dass Sie auch Ihre WordPress Plugins und Themes aktuell halten.

Wir hoffen, dieses Tutorial hat Ihnen geholfen zu lernen, wie Sie eine Backdoor auf einer gehackten WordPress-Website finden und beheben. Möglicherweise möchten Sie auch lernen, wie Sie WordPress von HTTP auf HTTPS umstellen, oder unsere Liste der WordPress-Fehler und deren Behebung ansehen.

Wenn Ihnen dieser Artikel gefallen hat, abonnieren Sie bitte unseren YouTube-Kanal für WordPress-Video-Tutorials. Sie finden uns auch auf Twitter und Facebook.

Jiří Vaněk

Es ist auch eine sehr gute Praxis, den Webserveranbieter zu kontaktieren. Sie verfügen oft über hochentwickelte Malware-Erkennungstools und können das gesamte Web scannen und einen Dump infizierter Dateien senden. Dies würde ich möglicherweise empfehlen, jedes Mal zu tun, wenn sich ein Website-Hacking-Problem als wahr herausstellt. Ein Anbieter kann hierbei sehr helfen, wenn er einen guten Kundensupport hat.

Dayo Olobayo

Das ist ein fantastischer Tipp, besonders für Benutzer, die sich vielleicht nicht sicher fühlen, die technischen Aspekte der Bereinigung einer gehackten Website anzugehen. Für diejenigen, die sich mit Code auskennen, können die Methoden des Artikels jedoch ein guter erster Schritt sein, bevor sie sich an den Anbieter wenden.

Jiří Vaněk

Absolut, Dayo Olobayo. Sie haben Recht, dass die Anweisungen im Artikel großartig sind und definitiv sofort umgesetzt werden sollten. Ich habe es eher als zusätzliche Alternative erwähnt, und ich gebe Ihnen ein Beispiel. Ich habe eine Website bei einem Anbieter, der Trend Micro-Software und künstliche Intelligenz zur Erkennung infizierter Dateien verwendet. Als ich um Hilfe bat, fanden sie infizierte Dateien, die ich selbst mit verschiedenen Sicherheitsprodukten nicht finden konnte. Die von ihnen verwendete Software ist sehr teuer, aber auch sehr ausgeklügelt. Deshalb ist es manchmal eine gute Idee, gleichzeitig an allen Punkten im Artikel zu arbeiten und mit dem Anbieter zusammenzuarbeiten, der, wenn er eine solche Lösung hat, den gesamten Prozess der Bereinigung der Website wirklich beschleunigen kann.

Paul Booker

Wenn Sie Versionskontrolle auf Ihrem Webserver installiert haben, ist es möglich, sehr schnell festzustellen, ob sich Ihre Dateien geändert haben oder zusätzliche Dateien hinzugefügt wurden, indem Sie einen einfachen Befehl in Ihrem Shell-Terminal ausführen.

Wenn Sie Git zur Versionskontrolle verwenden, müssen Sie nur "git status" in Ihr Shell-Terminal eingeben, um herauszufinden, was gehackt wurde. Sie können dann alle Änderungen mit einem Befehl "git checkout -- ." löschen.

Wenn Sie keine Versionskontrolle haben, können Sie im Grunde einen einfachen Befehl eingeben: „Liste alle Dateien auf, die in den letzten 7 Tagen geändert wurden“, was „find ./ -type f -mtime -7“ wäre. Wiederum können Sie herausfinden, was gehackt wurde. Sie können dann die Änderungen manuell löschen.

WPBeginner Support

Obwohl möglich, ist dies keine anfängerfreundliche Methode, daher empfehlen wir sie für die meisten Benutzer nicht.

Admin

Vivek Tripathi

Hallo Sir, in unseren meisten Websites wurden bösartige Codes eingeschleust, aber ich habe sie nirgendwo in der Datenbank gefunden. Auf all meinen Websites wurden automatisch bösartige Seiten generiert, die bei Google angezeigt wurden, und diese Seiten wurden nicht in meinem WordPress-Dashboard und in den Beitragsbereichen angezeigt.

Bitte helfen Sie mir, die Codes zu finden und mich vor diesem Hacking zu schützen. Ich habe viel Traffic von meiner WordPress-Website verloren.

Bitte helfen Sie mir!

WPBeginner Support

Hallo Vivek,

Bitte lesen Sie unseren Artikel darüber, wie Sie eine gehackte WordPress-Website bereinigen.

Admin

Abraham

Dies ist wirklich der BESTE Beitrag, den es über das „Unhacken“ Ihrer Website gibt. Ich weiß nicht, ob es bei meiner Website vollständig funktioniert hat, aber ich hoffe es wirklich.

Vielen Dank, Jungs!!

Azwan Abdullah

Hallo! Ich brauche eine Meinung. Ich habe die offene Registrierung aktiviert und die Standardrolle als Abonnent festgelegt. Nach meinem Verständnis kann diese Rolle nur Lesezugriff haben. Das bedeutet, dass sie nur Beiträge in meinem Blog und Kommentare lesen können. Habe ich Recht?

Der Grund, warum ich das tue, ist, dass ich nur registrierten Personen erlauben möchte, zu kommentieren. Ironischerweise verwende ich einen Live-Traffic-Logger, der Anfragen auf oder von meiner Website verfolgen kann. Ich habe bemerkt, dass der registrierte Benutzer eine anonyme IP aus dem TOR-Netzwerk verwendet. Sie scheinen sich zu registrieren, indem sie direkt auf die Registrierungsseite zugreifen, nicht auf üblichem Wege.

Ist es also normalerweise sicher, sie zuzulassen? Haben sie (Abonnenten) die Möglichkeit, etwas in Uploads oder Ordner im System hochzuladen? Da sie auch eingeschränkten Zugriff auf das Admin-Dashboard haben und die WP-Version sehen können, ist es dann erheblich sicher?

Ich hoffe, jemand und die WPBeginner-Mitarbeiter können darauf antworten. Danke im Voraus.

WPBeginner Support

Hallo Azwan,

Sie müssen Ihre Website vor Spam-Benutzerregistrierungen schützen.

Admin

Pradeep Gauda

Hallo,

Ich habe festgestellt, dass der Titel meiner WordPress-Website von einer Hacker-Gruppe geändert wurde, wie sie es erwähnt haben. Also habe ich meine Sicherheitspakete Wordfence überprüft und einen Scan durchgeführt, aber nichts gefunden. Wie können sie den Seitentitel weiterhin beeinflussen und was soll ich dagegen tun?

Colin

Hallo

Sucuri & WP Clone verwendet den Uploads-Ordner, was sollen wir also dort tun?

Auch Exploit Scanner meldet viele Dateien, die er nicht erkennt, und das Plugin ist auf dem neuesten Stand. Vielleicht ist der Algorithmus nicht auf dem neuesten Stand mit der neuesten Version von WordPress, also habe ich ihn gelöscht.

Sucuri hat keine Probleme gefunden, aber es ist die kostenlose Version, Wordfence hat auch keine Fehler gefunden, daher vertraue ich Exploit Scanner im Moment nicht.

Colin

Jo

Vielen Dank für einen sehr informativen und hilfreichen Artikel. Ich konnte endlich verstehen, was mit meiner Website passiert ist (tausende von bösartigen index.php-Dateien).

Ich habe es vermieden, einen Erpressungspreis an Sitelock zu zahlen, um meine Website zu reparieren, indem ich einfach ein (sauberes) Backup installiert habe.

Und jetzt werde ich sicherstellen, dass Hunderte von Antiviren-Plugins installiert werden. Mir war nicht bewusst, dass mein Webhost Bluehost keine grundlegende Sicherheit bietet.

Mehreen

Hallo,

Ich verstehe, dass dieser Artikel schon ziemlich alt ist, aber ich werde kommentieren und versuchen, ob ich eine Antwort bekomme.

Meine Website wurde kürzlich kompromittiert und nachdem ich das kostenlose Sucuri verwendet hatte, bin ich zu Wordfence gewechselt. Letzteres half mir, alle meine Dateien mit bösartigem Code zu verfolgen. Kein besonderer Grund, Sucuri nicht zu verwenden, ich habe nur verschiedene Optionen ausprobiert.

Was sind Ihre Ansichten zu Wordfence vs. Sucuri? Bezahlte Versionen.

Danke.

WPBeginner Support

Hallo Mehreen,

Beide bieten gute Sicherheit. Wir empfehlen Sucuri, da sie eine Cloud-basierte Website-Anwendungs-Firewall anbieten, die Ihre Website nicht nur schützt, sondern auch die Leistung verbessert. Wordfence bietet eine Firewall auf Anwendungsebene, die auf Ihrem Server läuft. Weitere Details finden Sie in unserem Artikel über die besten WordPress-Firewall-Plugins.

Admin

Mohammed Jaid Ansari

Hallo

Wenn ich meine Webadresse eingebe, öffnet sie sich und nach einiger Zeit wird er auf eine andere Website weitergeleitet. Und auf dem Handy, wenn ich meine Webadresse direkt eingebe, wird er zum Google Play Store weitergeleitet. Und Google zeigt auch an, dass diese Website möglicherweise gehackt wurde. Wie kann ich dieses Problem lösen?

WPBeginner Support

Hallo,

Sehen Sie sich unseren Leitfaden an, wie Sie eine gehackte WordPress-Website bereinigen.

Admin

Christine

Ich kann mich nicht in meine WordPress-Website einloggen. Ich habe mit dem technischen Support des Servers gesprochen und sie sagten, das Problem liege nicht bei ihnen und sie vermuten, dass die Website durch Malware kompromittiert wurde. Allerdings kann ich mich nicht auf der Website anmelden, um etwas zu überprüfen. Irgendwelche Ratschläge?

WPBeginner Support

Hallo Christine,

Haben Sie versucht, das Passwort zurückzusetzen? Sehen Sie sich auch unseren Leitfaden an, was zu tun ist, wenn Sie aus dem Admin-Bereich ausgesperrt sind.

Admin

greekouzina

Hallo zusammen,

meine Website wurde gehackt und ich habe viele .php-Dateien wie kebin.php, kevin.php mit eval- und base64-Code darin gefunden.

Das Schlimmste ist, dass meine Website auf einer schwarzen Liste stand und auch die externen Verweise auf den Link so zahlreich sind!

Ich habe etwa 5 ausländische IP-Adressen bemerkt, die diese Referenzdateien durchsuchen!

Was kann ich tun, um diese Verweise abzuschneiden?

Ich habe die kostenlose Version von Sucuri, da mein Blog ein Amateur-Blog ist und ich kein Geld ausgeben kann.

Danke im Voraus

WPBeginner Support

Die Bereinigung einer infizierten Website kann für die meisten Anfänger etwas schwierig sein. Sie können die Schritte in unserem Leitfaden zum Beheben Ihrer gehackten WordPress-Website ausprobieren.

Admin

Sandy

Jemand hackt mein Admin-Panel immer wieder. Ich habe es wiederhergestellt, aber er hackt immer noch mein Admin-Panel. Ich weiß nicht, wie ich das lösen soll. Bitte kontaktieren Sie mich für eine Lösung.

Leo Dimilo

Habe gerade die Website eines Kunden aufgeräumt. Eines der Dinge, die dieser Artikel nicht anspricht, ist die Tatsache, dass Sie möglicherweise eine Ebene höher im Ordner Ihres Servers gehen müssen, um die Hintertür zu finden. Mit anderen Worten, Sie könnten alles in Ihrer /html-Datei auf Ihrem Server löschen und mit einer frischen Neuinstallation neu starten und trotzdem eine Hintertür haben, weil sie sich in einem anderen Ordner auf Ihrem Server eine Ebene höher befindet....

Saad Amir

Sehr geehrte/r,

Meine Website wurde von jemandem gehackt. Hacken Sie nur meine Beiträge, wenn ich auf einen Beitrag klicke, um ihn in der Vorschau anzuzeigen, öffnet er sich nicht, öffnet sich als leere Seite.

Bitte helfen Sie mir, was ist das Hauptproblem und wie kann ich es lösen

WPBeginner Support

Versuchen Sie, zu einem Standard-WordPress-Theme wie Twenty Sixteen zu wechseln und deaktivieren Sie alle Ihre WordPress-Plugins. Versuchen Sie, einen Beitrag in der Vorschau anzuzeigen. Wenn er einwandfrei geöffnet wird, ist Ihr Theme oder eines der Plugins auf Ihrer Website die Ursache des Problems. Wenn das Problem weiterhin besteht, befolgen Sie die oben beschriebenen Schritte.

Admin

Joy Healey

Hallo,

Das klingt wirklich nützlich, aber ich finde die von Ihnen erwähnte Option (auf ihrer Website) nicht:

„Sie werden Ihre Website überwachen und sie bereinigen, falls Sie jemals gehackt werden. Das kostet etwa 3 US-Dollar pro Monat und Website, wenn Sie den Plan für 5 Websites wählen.“

Könnten Sie mir bitte in die richtige Richtung weisen – natürlich mit Ihrem Affiliate-Link?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Danke für den hilfreichen Artikel, Joy

Joy Healey

Ich beantworte meine eigene Frage oben…. Ich habe Sucuri kontaktiert und leider existiert der in diesem Beitrag erwähnte 5-Site-Plan nicht mehr.

Robin Jennings

Toller Artikel – Sucuri ist ein fantastisches Programm. Es ist nicht die billigste Option, aber sie sind innerhalb von Stunden auf Probleme gestoßen und kurz darauf mit einer Lösung.

Ich habe in letzter Zeit einige Exploits auf der Website von Kunden in der Datei public_html/images gefunden.

Thomas

Hallo,

für Leute, die mit SSH vertraut sind: Was ich bei Hack-Problemen mache, ist, Backups meiner kompletten Websites bereitzuhalten und dann das komplette Backup mit dem aktuellen Zustand des Live-Projekts zu vergleichen.

Dennoch können die korrupten Dateien wochen- oder monatelang dort "schlummern", daher ist es nicht zu 100 % sicher, dass man alle gehackten Dateien findet, aber es ist oft ein guter Indikator, wo man suchen muss. So habe ich in einem lange nicht aktualisierten Avada(Theme)-Projekt innerhalb des Revolution Slider Plugins 3 neue Dateien bemerkt.

Meine bescheidenen 2 Cent :). Einen schönen Tag noch,

Thomas

Jon Schear

Sie können den Sucuri-Scanner kostenlos nutzen, aber er ist mit den Ergebnissen, die Sie erhalten, sehr komplex.

Rodney Wild

Bin auf eine weitere Signatur gestoßen: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

Wenn Sie die obige Anweisung finden, entfernen Sie sie vom „if“ bis zum Ende der Zeile, und das behebt diese eine Datei. Ich habe dies jedoch in fast jeder Datei gefunden, daher müssen Sie ein globales Suchen-und-Ersetzen-Programm verwenden. Ich benutze FNR.EXE, aber es gibt auch andere. Dieses wird auch mehrere Websites im selben Baum infizieren.

Kushal Jayswal

Hat jemand in letzter Zeit einen Angriff vor einer Woche auf großen Servern bemerkt? Ich nutze Hostgator Hosting-Dienste. Meine Seiten waren einen Tag lang nicht erreichbar. Einer meiner Freunde nutzt Bluehost und seine Seiten waren 4-5 Tage lang nicht erreichbar.

Ich konnte keine Nachrichten darüber bei Google finden.

Ist jemandem das aufgefallen?

Michael

Toller Beitrag, immer noch relevant. Ich habe neulich Malware bekommen und meine Website auf meinen Computer heruntergeladen. Ich habe die Dateien nach „zuletzt geändert“ sortiert, was mir die kompromittierten Seiten gezeigt hat.

Ich habe diese Dateien mit Sicherungsdateien verglichen und konnte die Malware aufspüren!

Azman

Schöner Beitrag, ich habe kürzlich einen Exploit-Scanner laufen lassen und er hat viele bösartige oder verdächtige Codes auf meiner Website gefunden, wie eval und base64_decode. Was soll ich in diesem Fall tun, muss ich meine gesamte Datenbank von Grund auf neu einrichten? Ich kann das tun, weil meine Website nicht voller Inhalte ist.

Aber ich bin nicht sehr vertraut mit PHP, also helfen Sie mir.

WPBeginner Support

Exploit Scanner teilt Ihnen mit, wo er den bösartigen Code gefunden hat. Wenn er sich in einer Theme- oder Plugin-Datei befindet, können Sie diese Theme- und Plugin-Dateien einfach löschen. Danach können Sie frische Kopien dieser Dateien herunterladen und auf Ihre Website hochladen. Wenn er sich in der Datenbank befindet und Sie neu beginnen können, dann tun Sie das. Andernfalls gibt es auch Möglichkeiten, den Code aus der Datenbank zu bereinigen.

Admin

Dionisis Karampinis

Sehr schöner Artikel, vielen Dank! Ich habe Exploit Scanner verwendet und habe derzeit BPS Security

Matthew Baya

Guter Artikel. Ich habe festgestellt, dass auf infizierten WP-Sites konsequent eine Datei namens https.php im Ordner wp-includes abgelegt wird. Ich habe auch auf meinem Shared-Hosting-Server festgestellt, dass sie von einem infizierten Konto zum nächsten springen, um andere für die Welt lesbare wp-config.php-Dateien in anderen WP-Installationen zu finden, und die dortigen Datenbankinformationen verwenden, um Admin-Konten auf anderen WP-Installationen zu erstellen. Daher würde ich hinzufügen, dass jeder, der gehackt wurde, seine Datenbankanmeldeinformationen ändern und auch wp-config.php so weit wie möglich sperren sollte, idealerweise so, dass nur der Webserver-Benutzer (und der Eigentümer) darauf zugreifen kann.

Ich benutze Wordfence, um infizierte Websites zu bereinigen, und war damit sehr zufrieden, obwohl ich kürzlich festgestellt habe, dass die Datei /wo-includes/https.php, die ich zuvor erwähnt habe, nicht mehr erkannt wird. Ich habe sie diesbezüglich kontaktiert, da ich weiß, dass sie diese in der Vergangenheit erkannt hat.

Nora McDougall-Collins

Bei einer kürzlichen Infektion musste ich alle index.php-Dateien bereinigen.

qammar

Sehr hilfreicher und informativer Artikel.

Eine Website/ein Blog eines meiner Kunden wurde mit Malware infiziert und von Google als „berichtete angehängte Seite“ eingestuft. Zuerst habe ich das Sucuri SiteCheck-Tool verwendet, um die infizierten Dateien/Badware zu identifizieren, aber sie zeigen nur dieses Scan-Ergebnis an

Webseite: blog.myclientwebsite.com/

Status: Seite gesperrt, Malware nicht identifiziert

Web Vertrauen: Seite gesperrt.

Das hilft nicht, da wir bereits wissen, dass die Website auf der schwarzen Liste steht, und dann habe ich alle Daten auf der Domain gescannt und die folgenden zwei Dateien als infiziert gefunden

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

Ich poste dies, damit andere Leute nach diesen Dateien suchen können, wenn ihre Website infiziert ist und als Angriffsseite gemeldet wird.

Prost,

qammar feroz

Redaktion

Der kostenlose Sucuri-Scanner führt keine serverseitige Überprüfung durch. Wenn Sie tatsächlich für Sucuri bezahlen, schützt es Sie nicht nur, sondern sie kümmern sich auch um die Bereinigung, falls etwas passiert.

Admin

Nora McDougall-Collins

Danke für den exzellenten Artikel! Ich habe ihn über Facebook an meine Webentwicklungsstudenten weitergeleitet!

Außerdem wurde eine Website eines meiner Studenten zum zweiten Mal von seinem Webhost gehackt und abgeschaltet. Es sieht so aus, als hätte er seine Datenbank-Backups durchgeführt. Also, es sieht so aus, als müssten wir seine Beiträge direkt aus dem Datenbank-Dump in das Dashboard kopieren und einfügen. Was für ein Spaß!

Nora McDougall-Collins

Entschuldigung für die unvollständigen Informationen – er hatte KEINE Datenbank-Backups gemacht. Also müssen wir die Datenbank dumpen und den Inhalt kopieren und in die neue Installation einfügen.

Patricio Proaño

Ausgezeichnet! Danke für die Info, sehr nützlich!!

Pat Fortino

Sie müssen nichts für Securi bezahlen, um Ihre Website zu scannen. Sie können so viele Websites scannen, wie Sie möchten, kostenlos. Dieser Scan zeigt Ihnen, wo die Hacks sind.

Redaktion

Nicht ganz richtig. Ja, sie haben einen kostenlosen Scanner, aber er prüft nur, ob die Hacks Auswirkungen auf das Frontend haben. Zum Beispiel wird er sagen, dass Sie Malware-Injektionen in Ihrem Frontend haben, aber er wird Ihnen NICHT sagen, wo sich die Hintertür versteckt und so weiter. Es gibt Zeiten, in denen Sie die Hackergebnisse bereinigen, aber die Hintertür bleibt auch nach der Bereinigung bestehen. Dann, wenn sie zurückkommt, fragen Sie sich, warum.

Admin

Andrew

Guter Leitfaden. Haben Sie sich Wordfence angesehen (http://www.wordfence.com/)? Ich habe viele Kunden darauf umgestellt und sie schwärmen davon.

Viele Grüße,

Andrew

Redaktion

Musste es nie ausprobieren. Sucuri wird von vielen großen Marken sehr empfohlen. Da wir sie schon eine Weile nutzen, können wir sagen, dass sie sehr gut sind.

Admin

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

das war GENAU das, was ich brauchte!! Ich habe versucht herauszufinden, wie ein Hacker immer wieder auf eine der Websites zugreifen konnte, die ich betreue… es war nur diese eine Website, keine meiner anderen Websites wurde gehackt. Ich habe es mit Ihrer Hilfe gefunden. Es versteckte sich in einem Pinterest-Plugin.

nochmals danke