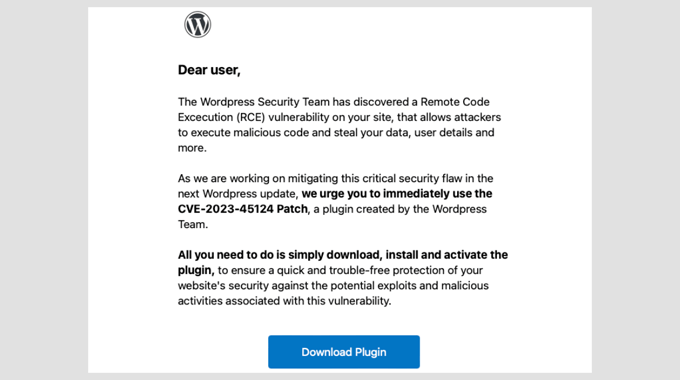

Imagina abrir tu bandeja de entrada y ver un correo electrónico urgente de 'Equipo de Seguridad de WordPress'. Te advierte que tu sitio tiene una vulnerabilidad grave y te insta a actuar rápido.

Entras en pánico. Perder tu sitio web podría significar perder clientes, ingresos o años de arduo trabajo. Pero aquí está el truco: este correo electrónico no es real.

Es una estafa diseñada para engañarte y hacer que hagas clic en un enlace peligroso.

Desafortunadamente, los correos electrónicos falsos de seguridad son cada vez más comunes. Hemos sabido de muchos usuarios que han caído en la estafa y han dañado accidentalmente sus sitios web.

En esta guía, te mostraremos cómo saber si un correo electrónico de seguridad de WordPress es real o falso.

Aprenderás cómo funcionan estas estafas, las señales de alerta a las que debes prestar atención y qué hacer si recibes un correo electrónico sospechoso. Al final, sabrás exactamente cómo mantener tu sitio web seguro.

Cómo funcionan estos correos electrónicos falsos de seguridad de WordPress

Los estafadores son cada vez más inteligentes. Saben que los propietarios de sitios web se preocupan por la seguridad, por lo que crean correos electrónicos que parecen oficiales.

WordPress es el creador de sitios web más popular, y también es muy seguro. A los hackers maliciosos les cuesta encontrar vulnerabilidades en el código de WordPress, por lo que tienen que recurrir a estafar a los propietarios de sitios con correos electrónicos falsos.

Estos correos electrónicos pueden afirmar ser del Equipo de Seguridad de WordPress, tu proveedor de hosting o una empresa de seguridad conocida.

El mensaje generalmente incluye:

- Una advertencia sobre una vulnerabilidad en tu sitio.

- Una referencia a una falla de seguridad con un nombre como "CVE-2025-45124".

- Una solicitud urgente para tomar medidas haciendo clic en un enlace o descargando un parche de seguridad.

Pero aquí está el truco: el enlace no va a WordPress.org. En cambio, lleva a un sitio de phishing que parece real pero está diseñado para robar tus credenciales de inicio de sesión. Algunos correos electrónicos también te piden que instales un plugin que contiene malware.

Una vez que los estafadores obtienen acceso a tu sitio, pueden agregar puertas traseras, redirigir a los visitantes a sitios dañinos o incluso bloquearte por completo. Es por eso que es importante reconocer estos correos electrónicos falsos antes de que sea demasiado tarde.

Señales de alerta 🚩🚩: Cómo detectar un correo electrónico de seguridad falso de WordPress antes de que sea demasiado tarde

Detectar un correo electrónico de seguridad falso de WordPress no siempre es fácil. Algunos estafadores usan logotipos, formato profesional y términos técnicos para que sus mensajes parezcan legítimos.

Sin embargo, hay ciertas señales de alerta fáciles de identificar que delatan estas estafas. Aquí están las más comunes:

- Dirección de correo electrónico sospechosa: Mira el dominio del remitente. Los correos electrónicos genuinos de WordPress provienen de

@wordpress.orgo@wordpress.net. Si ves algo más, entonces es falso. - Lenguaje urgente: Frases como "¡Actúa ahora!" o "¡Se requiere acción inmediata!" están diseñadas para crear pánico.

- Gramática y formato deficientes: Muchos correos electrónicos de estafa tienen errores tipográficos, redacción torpe o marcas inconsistentes. Puedes compararlo con correos electrónicos anteriores de WordPress para mayor claridad y tono.

- Enlaces que no coinciden con el destino: Pasa el cursor sobre cualquier enlace en el correo electrónico (¡No hagas clic!) para ver a dónde lleva. Si no apunta a

wordpress.org, no hagas clic. - Archivos adjuntos inesperados: WordPress nunca envía archivos adjuntos en correos electrónicos de seguridad. Si hay un archivo adjunto, entonces es una estafa.

- Solicitudes de contraseñas: WordPress nunca te pedirá tu contraseña o credenciales de inicio de sesión por correo electrónico.

A lo largo de los años, hemos visto todos estos trucos en acción. Un usuario con el que trabajamos incluso hizo clic en un enlace de un correo electrónico falso y, sin saberlo, entregó sus datos de inicio de sesión.

Su sitio fue comprometido en cuestión de horas, redirigiendo a los visitantes a una página de phishing. Historias como esta nos recuerdan lo importante que es mantenerse cauteloso y verificar cada detalle en estos correos electrónicos.

Una vez que comiences a reconocer estas señales de alerta, te sentirás más seguro al manejar correos electrónicos sospechosos.

Recuerda, tomarse unos segundos para verificar un correo electrónico puede ahorrarte días, o incluso semanas, de limpieza de tu sitio.

¿Crees que un correo de seguridad de WordPress es real? Aquí te decimos cómo saberlo con seguridad

A veces, incluso los propietarios de sitios web más cautelosos dudan al ver un correo de seguridad bien elaborado.

Los estafadores son cada vez mejores haciendo que sus mensajes parezcan reales. Sin embargo, siempre hay una manera de verificar la autenticidad antes de tomar medidas.

Así es como lo abordamos cada vez que recibimos un correo electrónico relacionado con la seguridad:

1. Consulta las fuentes oficiales de WordPress

WordPress publica avisos de seguridad en WordPress.org. Si un correo electrónico afirma que hay una vulnerabilidad crítica, primero consulta el sitio oficial.

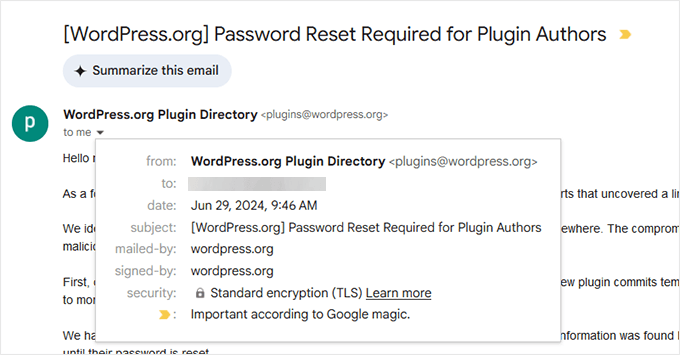

2. Verifica el remitente del correo y la información firmada

Los correos electrónicos oficiales de WordPress siempre se enviarán desde el nombre de dominio WordPress.org. En algunos casos, también pueden provenir de WordPress.net.

3. Compara con correos anteriores de WordPress

Si has recibido correos de seguridad reales de WordPress antes, puedes verificar si hay diferencias en el tono, la estructura y la marca.

Los correos falsos a menudo tienen frases torpes, fuentes inconsistentes o espaciado incorrecto. Los correos oficiales de WordPress están escritos y formateados profesionalmente.

4. Busca un aviso de seguridad coincidente de tu proveedor de hosting

Las empresas de hosting de WordPress de buena reputación como Bluehost, SiteGround y Hostinger publican actualizaciones de seguridad verificadas en sus sitios web. Si tu proveedor de hosting no ha mencionado el problema, el correo puede ser falso.

5. Pasa el cursor sobre los enlaces antes de hacer clic

Antes de hacer clic en cualquier enlace, pasa el cursor sobre él para ver a dónde lleva. Si no apunta a wordpress.org o al sitio oficial de tu host, no confíes en él.

Los hackers pueden usar nombres de dominio engañosos que pueden parecerse a un nombre de dominio de wordpress.org pero que en realidad no lo son.

Por ejemplo, un dominio llamado security-wordpress[.]org no es un nombre de dominio oficial de WordPress, pero algunos usuarios podrían no darse cuenta a tiempo.

6. Usa un plugin de seguridad para WordPress

Plugins como Wordfence y Sucuri rastrean vulnerabilidades y envían alertas de seguridad reales. Si tu plugin no menciona la vulnerabilidad, es probable que sea una estafa.

Una vez, un usuario nos envió un correo electrónico de seguridad que parecía real. Mencionaba una vulnerabilidad de un plugin, incluía un número CVE e incluso tenía el logo de WordPress.

Pero cuando revisamos WordPress.org, no había ninguna mención al respecto. Un vistazo rápido al encabezado del correo electrónico mostró que provenía de un dominio sospechoso, confirmando que era un intento de phishing.

Estos pasos rápidos de verificación pueden ayudarte a evitar caer en estafas. Si alguna vez tienes dudas, espera y verifica: las alertas de seguridad reales no desaparecerán en unas pocas horas.

Qué hacer si recibes un correo electrónico de seguridad falso

Entonces, has detectado un correo electrónico de seguridad falso. ¿Y ahora qué?

Lo peor que puedes hacer es entrar en pánico y hacer clic en cualquier cosa dentro del correo electrónico. En su lugar, toma estas medidas para proteger tu sitio web y reportar la estafa.

🫸 No hagas clic en ningún enlace

Incluso si el correo electrónico parece legítimo, nunca hagas clic en los enlaces ni descargues archivos adjuntos. Si ya has hecho clic, entonces cambia tu contraseña de WordPress inmediatamente.

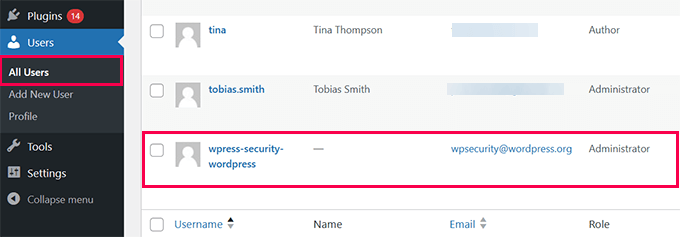

🕵️ Revisa tu sitio web en busca de actividad sospechosa

Inicia sesión en tu panel de WordPress y busca usuarios administradores desconocidos, plugins instalados recientemente o cambios en la configuración.

📨 Reporta el correo electrónico a tu proveedor de hosting

La mayoría de las empresas de hosting web tienen equipos de seguridad dedicados que se encargan de las estafas de phishing. Contacta al equipo de soporte de tu host y proporciona detalles sobre el correo electrónico sospechoso.

🚩 Marcar como Spam

Marcar el correo electrónico como spam en tu bandeja de entrada ayuda a los proveedores de correo electrónico a filtrar mensajes similares en el futuro.

Los filtros de spam en grandes empresas de correo electrónico como Gmail y Outlook son increíblemente inteligentes y obtienen datos de varias otras empresas de filtrado de spam. Cuando marcas un correo electrónico como spam, enseñas a sus algoritmos a identificar correos electrónicos similares en el futuro y a bloquearlos.

🔍 Realizar un Escaneo de Seguridad

Utiliza un plugin de seguridad de WordPress como Wordfence y Sucuri para escanear en busca de malware, solo para estar seguro. Para obtener información sobre cómo hacer esto, consulta nuestra guía sobre cómo escanear tu sitio de WordPress en busca de código potencialmente malicioso.

Un propietario de sitio web con el que trabajamos ignoró un correo electrónico de seguridad falso, pero luego descubrió que su página de inicio de sesión de WordPress había sido atacada.

Afortunadamente, tenían Cloudflare (gratuito) configurado en su sitio web, lo que bloqueó los intentos de inicio de sesión maliciosos en su sitio web.

¿Qué sucede si caes en la estafa?

¿Hiciste clic en un enlace de un correo electrónico falso? ¿Instalaste un plugin sospechoso? No te preocupes, no estás solo.

Hemos visto a propietarios de sitios entrar en pánico al darse cuenta de que han sido engañados, pero actuar rápidamente puede minimizar el daño.

Esto es lo que necesitas hacer de inmediato:

1. Cambia tus contraseñas: Si ingresaste tus datos de inicio de sesión de WordPress, cambia tu contraseña inmediatamente. Además, deberás actualizar las contraseñas de tu hosting, FTP y base de datos para prevenir accesos no autorizados.

2. Revoca usuarios administradores desconocidos: Inicia sesión en tu panel de WordPress y revisa Usuarios » Todos los usuarios. Si ves una cuenta de administrador desconocida, necesitas eliminarla.

3. Escanee su sitio web en busca de malware: Utilice un plugin de escaneo de seguridad como Wordfence o Sucuri para verificar si hay archivos maliciosos, puertas traseras o cambios no autorizados.

4. Restaura una copia de seguridad limpia: Si tu sitio ha sido comprometido, deberías restaurar una copia de seguridad de antes de hacer clic en el correo electrónico falso.

Idealmente, deberías tener tus propias copias de seguridad de un plugin de copias de seguridad de WordPress como Duplicator. Recomendamos Duplicator porque es seguro, confiable y hace que sea muy fácil restaurar tu sitio web cuando sucede algo malo. Lee nuestra reseña completa de Duplicator para saber más.

Sin embargo, si no tienes una copia de seguridad, puedes intentar contactar a tu proveedor de hosting. La mayoría de las buenas empresas de hosting de WordPress guardan copias de seguridad y pueden ayudarte a restaurar tu sitio web desde una copia limpia.

5. Revisa el Administrador de Archivos de tu Sitio Web

Accede a tu panel de control de hosting o FTP y busca archivos modificados recientemente. Si encuentras scripts PHP desconocidos, podrían ser parte de una puerta trasera.

Los hackers a menudo usan nombres engañosos como wp-system.php, admin-logs.php o config-checker.php para mezclarse con los archivos principales de WordPress. Algunos incluso pueden usar cadenas aleatorias como abc123.php o crear directorios ocultos en /wp-content/uploads/.

6. Actualiza WordPress y Todos los Plugins

Si un atacante ha explotado una vulnerabilidad, entonces actualizar tu sitio asegura que no puedan usar el mismo método nuevamente. Temas, plugins o archivos principales de WordPress desactualizados pueden contener fallas de seguridad que los hackers explotan.

Ve a Dashboard » Actualizaciones e instala las últimas versiones. Puedes ver nuestra guía en cómo actualizar WordPress de forma segura para más detalles.

Una vez ayudamos al dueño de un pequeño negocio cuyo sitio había sido comprometido después de instalar un parche de seguridad falso.

El hacker inyectó scripts maliciosos que redirigían a los visitantes a un sitio de phishing. Por suerte, tenían una copia de seguridad reciente, y restaurarla junto con el restablecimiento de contraseñas salvó su sitio web.

Si tu sitio ha sido hackeado, puedes seguir nuestra guía paso a paso para limpiar tu sitio de WordPress: Cómo arreglar un sitio de WordPress hackeado (Guía para principiantes).

Cómo proteger tu sitio web de futuras estafas

Prevenir correos electrónicos de seguridad falsos es tan importante como detectarlos. Si bien los estafadores siempre intentarán trucos nuevos, tomar algunas precauciones puede mantener tu sitio seguro.

- Habilita la Autenticación de Dos Factores (2FA): Agregar 2FA a tu inicio de sesión de WordPress previene el acceso no autorizado, incluso si tu contraseña es robada.

- Utilice plugins de firewall y seguridad para WordPress: Use un firewall para WordPress como Cloudflare y luego refuérzelo con un plugin de seguridad como Wordfence o Sucuri.

- Actualiza WordPress, plugins y temas: Mantener todo actualizado evita que los hackers exploten vulnerabilidades conocidas.

- Verifica los correos electrónicos antes de actuar: Siempre revisa WordPress.org y el sitio web de tu proveedor de hosting antes de actuar ante correos de seguridad.

- Educa a tu equipo: Si varios miembros del equipo trabajan en tu sitio, enséñales a reconocer correos de phishing y a reportar cualquier cosa sospechosa.

Siguiendo estos pasos, harás que sea mucho más difícil para los estafadores engañarte y mantendrás tu sitio de WordPress seguro.

Mantente un paso adelante y mantén tu sitio web seguro

Los correos falsos de seguridad de WordPress pueden sonar aterradores, pero ahora sabes cómo detectarlos antes de que causen algún daño.

Recuerda, los estafadores se basan en el miedo y la urgencia, pero puedes superarlos fácilmente manteniendo la calma y la serenidad 😎.

La próxima vez que veas un correo electrónico sospechoso, respira hondo, tómate tu tiempo y revisa los detalles. Tú tienes el control.

Al verificar los correos electrónicos, mantener tu sitio de WordPress actualizado y usar las herramientas de seguridad adecuadas, puedes hacer que tu sitio web sea un objetivo mucho más difícil para los estafadores.

¿Quieres llevar la seguridad de tu sitio web al siguiente nivel? Hemos compilado una guía completa de seguridad de WordPress con consejos paso a paso. También te puede interesar ver nuestra selección experta de los mejores escáneres de seguridad de WordPress para detectar malware y hackeos.

Si te gustó este artículo, suscríbete a nuestro canal de YouTube para obtener tutoriales en video de WordPress. También puedes encontrarnos en Twitter y Facebook.

¿Tienes alguna pregunta o sugerencia? Por favor, deja un comentario para iniciar la discusión.