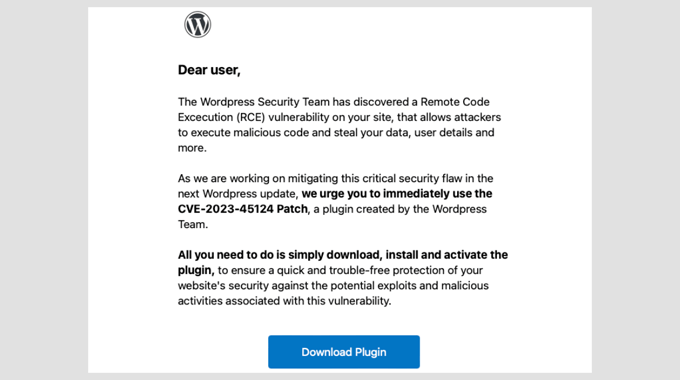

Imaginez ouvrir votre boîte de réception et y trouver un e-mail urgent de « WordPress Security Team ». Il vous avertit que votre site présente une grave vulnérabilité et vous exhorte à agir rapidement.

Vous paniquez. Perdre votre site web pourrait signifier perdre des clients, des revenus ou des années de travail acharné. Mais voici le hic : cet e-mail n'est pas réel.

C'est une arnaque conçue pour vous inciter à cliquer sur un lien dangereux.

Malheureusement, les faux e-mails de sécurité deviennent de plus en plus courants. Nous avons entendu de nombreux utilisateurs qui sont tombés dans le piège et ont accidentellement endommagé leurs sites web.

Dans ce guide, nous vous montrerons comment savoir si un e-mail de sécurité WordPress est réel ou faux.

Vous apprendrez comment fonctionnent ces arnaques, quels sont les signaux d'alerte à surveiller et quoi faire si vous recevez un e-mail suspect. À la fin, vous saurez exactement comment garder votre site web en sécurité.

Comment fonctionnent ces faux e-mails de sécurité WordPress

Les escrocs deviennent plus intelligents. Ils savent que les propriétaires de sites web s'inquiètent de la sécurité, alors ils créent des e-mails qui semblent officiels.

WordPress est le constructeur de sites web le plus populaire, et il est également très sécurisé. Les pirates malveillants ont du mal à trouver des vulnérabilités dans le code WordPress, ils doivent donc recourir à l'escroquerie des propriétaires de sites avec de faux e-mails.

Ces e-mails peuvent prétendre provenir de l'équipe de sécurité WordPress, de votre fournisseur d'hébergement ou d'une entreprise de sécurité bien connue.

Le message comprend généralement :

- Un avertissement concernant une vulnérabilité sur votre site.

- Une référence à une faille de sécurité portant un nom comme « CVE-2025-45124 ».

- Une demande urgente d'agir en cliquant sur un lien ou en téléchargeant un correctif de sécurité.

Mais voici l'astuce : le lien ne mène pas à WordPress.org. Au lieu de cela, il mène à un site de phishing qui semble réel mais est conçu pour voler vos identifiants de connexion. Certains e-mails vous demandent également d'installer un plugin contenant des logiciels malveillants.

Une fois que les escrocs ont accès à votre site, ils peuvent ajouter des portes dérobées, rediriger les visiteurs vers des sites dangereux, ou même vous bloquer complètement. C'est pourquoi il est important de reconnaître ces faux e-mails avant qu'il ne soit trop tard.

Signaux d'alerte 🚩🚩 : Comment repérer un faux e-mail de sécurité WordPress avant qu'il ne soit trop tard

Repérer un faux e-mail de sécurité WordPress n'est pas toujours facile. Certains escrocs utilisent des logos, une mise en forme professionnelle et des termes techniques pour que leurs messages semblent légitimes.

Cependant, il existe certains signaux d'alerte facilement identifiables qui trahissent ces escroqueries. Voici les plus courants :

- Adresse e-mail suspecte : Regardez le domaine de l'expéditeur. Les e-mails légitimes de WordPress proviennent de

@wordpress.orgou@wordpress.net. Si vous voyez autre chose, c'est un faux. - Langage urgent : Des phrases comme « Agissez maintenant ! » ou « Action immédiate requise ! » sont conçues pour créer la panique.

- Grammaire et mise en forme médiocres : De nombreux e-mails d'escroquerie contiennent des fautes de frappe, des formulations maladroites ou un branding incohérent. Vous pouvez les comparer avec des e-mails précédents de WordPress pour plus de clarté et de ton.

- Liens qui ne correspondent pas à la destination : Survolez n'importe quel lien dans l'e-mail (Ne cliquez PAS !) pour voir où il mène. S'il ne pointe pas vers

wordpress.org, ne cliquez pas dessus. - Pièces jointes inattendues : WordPress n'envoie jamais de pièces jointes dans les e-mails de sécurité. S'il y a un fichier joint, c'est une escroquerie.

- Demandes de mots de passe : WordPress ne vous demandera jamais votre mot de passe ou vos identifiants de connexion par e-mail.

Au fil des ans, nous avons vu toutes ces astuces à l'œuvre. Un utilisateur avec lequel nous avons travaillé a même cliqué sur un lien d'un faux e-mail et a cédé à l'insu ses identifiants de connexion.

Leur site a été compromis en quelques heures, redirigeant les visiteurs vers une page de phishing. Des histoires comme celle-ci nous rappellent l'importance de rester prudent et de vérifier chaque détail de ces e-mails.

Une fois que vous commencerez à reconnaître ces signaux d'alerte, vous vous sentirez plus confiant pour gérer les e-mails suspects.

N'oubliez pas que prendre quelques secondes pour vérifier un e-mail peut vous éviter des jours, voire des semaines, de nettoyage de votre site.

Vous pensez qu'un e-mail de sécurité WordPress est réel ? Voici comment le savoir avec certitude

Parfois, même les propriétaires de sites web les plus prudents hésitent lorsqu'ils voient un e-mail de sécurité bien conçu.

Les escrocs améliorent leurs messages pour qu'ils paraissent réels. Cependant, il y a toujours un moyen de vérifier l'authenticité avant d'agir.

Voici comment nous procédons chaque fois que nous recevons un e-mail lié à la sécurité :

1. Vérifiez les sources officielles de WordPress

WordPress publie des avis de sécurité sur WordPress.org. Si un e-mail prétend qu'il existe une vulnérabilité critique, consultez d'abord le site officiel.

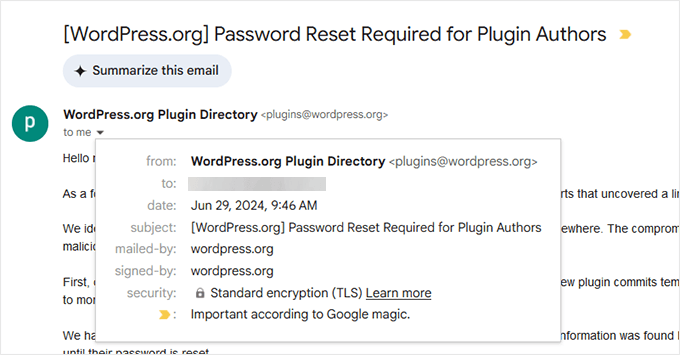

2. Vérifiez l'expéditeur de l'e-mail et les informations signées

Les e-mails officiels de WordPress seront toujours envoyés depuis le nom de domaine WordPress.org. Dans certains cas, ils peuvent également provenir de WordPress.net.

3. Comparez avec les e-mails WordPress précédents

Si vous avez déjà reçu de vrais e-mails de sécurité de WordPress, vous pouvez vérifier les différences de ton, de structure et de marque.

Les faux e-mails contiennent souvent des phrases maladroites, des polices incohérentes ou un espacement incorrect. Les e-mails officiels de WordPress sont rédigés et formatés de manière professionnelle.

4. Recherchez un avis de sécurité correspondant de votre fournisseur d'hébergement

Les sociétés d'hébergement WordPress réputées comme Bluehost, SiteGround et Hostinger publient des mises à jour de sécurité vérifiées sur leurs sites web. Si votre fournisseur d'hébergement n'a pas mentionné le problème, l'e-mail peut être faux.

5. Survolez les liens avant de cliquer

Avant de cliquer sur un lien, survolez-le pour voir où il mène. S'il ne pointe pas vers wordpress.org ou le site officiel de votre hébergeur, ne lui faites pas confiance.

Les pirates peuvent utiliser des noms de domaine trompeurs qui ressemblent à un nom de domaine wordpress.org mais qui ne le sont pas en réalité.

Par exemple, un domaine appelé security-wordpress[.]org n'est pas un nom de domaine WordPress officiel, mais certains utilisateurs pourraient ne pas s'en rendre compte à temps.

6. Utilisez un plugin de sécurité WordPress

Des plugins comme Wordfence et Sucuri suivent les vulnérabilités et envoient de véritables alertes de sécurité. Si votre plugin ne mentionne pas la vulnérabilité, il s'agit probablement d'une escroquerie.

Une fois, un utilisateur nous a envoyé un e-mail de sécurité qui semblait réel. Il mentionnait une vulnérabilité de plugin, incluait un numéro CVE et avait même le logo WordPress.

Mais lorsque nous avons vérifié sur WordPress.org, il n'y avait aucune mention de cela. Un rapide coup d'œil à l'en-tête de l'e-mail a montré qu'il provenait d'un domaine suspect, confirmant qu'il s'agissait d'une tentative de phishing.

Ces étapes de vérification rapides peuvent vous aider à éviter de tomber dans des arnaques. En cas de doute, attendez et vérifiez : les véritables alertes de sécurité ne disparaissent pas en quelques heures.

Que faire si vous recevez un faux e-mail de sécurité

Alors, vous avez repéré un faux e-mail de sécurité. Et maintenant ?

La pire chose que vous puissiez faire est de paniquer et de cliquer sur quoi que ce soit dans l'e-mail. Au lieu de cela, prenez ces mesures pour protéger votre site Web et signaler l'arnaque.

🫸 Ne cliquez sur aucun lien

Même si l'e-mail semble légitime, ne cliquez jamais sur les liens et ne téléchargez jamais de pièces jointes. Si vous avez déjà cliqué, alors changez votre mot de passe WordPress immédiatement.

🕵️ Vérifiez votre site web pour toute activité suspecte

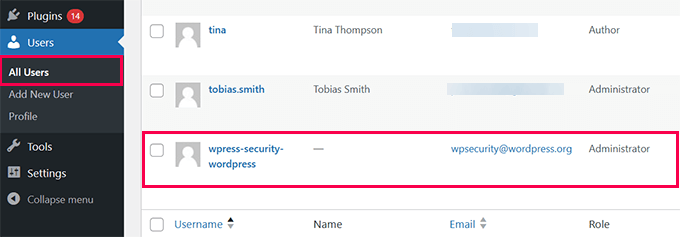

Connectez-vous à votre tableau de bord WordPress et recherchez les utilisateurs administrateurs inconnus, les plugins récemment installés ou les modifications de paramètres.

📨 Signalez l'e-mail à votre fournisseur d'hébergement

La plupart des sociétés d'hébergement web ont des équipes de sécurité dédiées qui traitent les tentatives de phishing. Contactez l'équipe de support de votre hébergeur et fournissez des détails sur l'e-mail suspect.

🚩 Marquez-le comme spam

Marquer l'e-mail comme spam dans votre boîte de réception aide les fournisseurs d'e-mails à filtrer les messages similaires à l'avenir.

Les filtres anti-spam des grandes entreprises de messagerie comme Gmail et Outlook sont incroyablement intelligents et obtiennent des données de plusieurs autres sociétés de filtrage de spam. Lorsque vous marquez un e-mail comme spam, vous apprenez à leurs algorithmes à identifier les e-mails similaires à l'avenir et à les bloquer.

🔍 Lancez un scan de sécurité

Utilisez un plugin de sécurité WordPress comme Wordfence et Sucuri pour rechercher des logiciels malveillants, juste pour être sûr. Pour savoir comment faire cela, consultez notre guide sur comment scanner votre site WordPress à la recherche de code potentiellement malveillant.

Un propriétaire de site web avec lequel nous avons travaillé a ignoré un faux e-mail de sécurité, mais a découvert plus tard que sa page de connexion WordPress avait été attaquée.

Heureusement, ils avaient Cloudflare (gratuit) configuré sur leur site web, ce qui a bloqué les tentatives de connexion malveillantes sur leur site.

Que se passe-t-il si vous tombez dans le piège de l'arnaque ?

Vous avez cliqué sur un lien dans un faux e-mail ? Vous avez installé un plugin suspect ? Ne vous inquiétez pas, vous n'êtes pas seul.

Nous avons vu des propriétaires de sites paniquer après avoir réalisé qu'ils avaient été trompés, mais agir rapidement peut minimiser les dégâts.

Voici ce que vous devez faire immédiatement :

1. Changez vos mots de passe : Si vous avez saisi vos identifiants de connexion WordPress, changez votre mot de passe immédiatement. Vous devrez également mettre à jour vos mots de passe d'hébergement, FTP et de base de données pour empêcher tout accès non autorisé.

2. Révokez les utilisateurs administrateurs inconnus : Connectez-vous à votre tableau de bord WordPress et vérifiez Utilisateurs » Tous les utilisateurs. Si vous voyez un compte administrateur inconnu, vous devez le supprimer.

3. Analysez votre site web à la recherche de logiciels malveillants : Utilisez un plugin de scanner de sécurité comme Wordfence ou Sucuri pour rechercher des fichiers malveillants, des portes dérobées ou des modifications non autorisées.

4. Restaurez une sauvegarde propre : Si votre site a été compromis, vous devriez restaurer une sauvegarde datant d'avant que vous n'ayez cliqué sur le faux e-mail.

Idéalement, vous devriez avoir vos propres sauvegardes à partir d'un plugin de sauvegarde WordPress comme Duplicator. Nous recommandons Duplicator car il est sécurisé, fiable et permet de restaurer très facilement votre site web en cas de problème. Lisez notre avis complet sur Duplicator pour en savoir plus.

Cependant, si vous n'avez pas de sauvegarde, vous pouvez essayer de contacter votre fournisseur d'hébergement. La plupart des bonnes sociétés d'hébergement WordPress conservent des sauvegardes et peuvent vous aider à restaurer votre site web à partir d'une sauvegarde propre.

5. Vérifiez le gestionnaire de fichiers de votre site web

Accédez à votre panneau de contrôle d'hébergement ou à votre FTP et recherchez les fichiers récemment modifiés. Si vous trouvez des scripts PHP inconnus, ils pourraient faire partie d'une porte dérobée.

Les pirates utilisent souvent des noms trompeurs comme wp-system.php, admin-logs.php ou config-checker.php pour se fondre dans les fichiers principaux de WordPress. Certains peuvent même utiliser des chaînes aléatoires comme abc123.php ou créer des répertoires cachés dans /wp-content/uploads/.

6. Mettez à jour WordPress et tous les plugins

Si un attaquant a exploité une vulnérabilité, la mise à jour de votre site garantit qu'il ne pourra pas utiliser la même méthode à nouveau. Les thèmes, plugins ou fichiers du cœur de WordPress obsolètes peuvent contenir des failles de sécurité que les pirates exploitent.

Allez dans Tableau de bord » Mises à jour et installez les dernières versions. Vous pouvez consulter notre guide sur comment mettre à jour WordPress en toute sécurité pour plus de détails.

Nous avons une fois aidé le propriétaire d'une petite entreprise dont le site avait été compromis après l'installation d'un faux patch de sécurité.

Le pirate a injecté des scripts malveillants qui redirigeaient les visiteurs vers un site de phishing. Heureusement, ils avaient une sauvegarde récente, et sa restauration ainsi que la réinitialisation des mots de passe ont sauvé leur site web.

Si votre site a été piraté, vous pouvez suivre notre guide étape par étape pour nettoyer votre site WordPress : Comment réparer un site WordPress piraté (Guide pour débutants).

Comment protéger votre site web contre les futures escroqueries

La prévention des faux e-mails de sécurité est aussi importante que leur détection. Bien que les escrocs essaient toujours de nouvelles astuces, prendre quelques précautions peut garder votre site en sécurité.

- Activez l'authentification à deux facteurs (2FA) : L'ajout de la 2FA à votre connexion WordPress empêche l'accès non autorisé, même si votre mot de passe est volé.

- Utilisez des plugins de pare-feu et de sécurité WordPress : Utilisez un pare-feu WordPress comme Cloudflare, puis renforcez-le avec un plugin de sécurité comme Wordfence ou Sucuri.

- Mettez à jour WordPress, les plugins et les thèmes : Garder tout à jour empêche les pirates d'exploiter les vulnérabilités connues.

- Vérifiez les e-mails avant d'agir : Vérifiez toujours WordPress.org et le site Web de votre fournisseur d'hébergement avant d'agir sur les e-mails de sécurité.

- Éduquez votre équipe : Si plusieurs membres de votre équipe travaillent sur votre site, formez-les à reconnaître les e-mails de phishing et à signaler tout élément suspect.

En suivant ces étapes, vous rendrez la tâche beaucoup plus difficile aux escrocs pour vous tromper et maintiendrez la sécurité de votre site WordPress.

Prenez une longueur d'avance et gardez votre site Web en sécurité

Les faux e-mails de sécurité WordPress peuvent sembler effrayants, mais maintenant vous savez comment les repérer avant qu'ils ne causent de dégâts.

Rappelez-vous, les escrocs comptent sur la peur et l'urgence, mais vous pouvez facilement les déjouer en restant calme et serein 😎.

La prochaine fois que vous verrez un e-mail suspect, prenez une profonde inspiration, ralentissez et vérifiez les détails. Vous avez le contrôle.

En vérifiant les e-mails, en gardant votre site WordPress à jour et en utilisant les bons outils de sécurité, vous pouvez faire de votre site Web une cible beaucoup plus difficile pour les escrocs.

Vous voulez faire passer la sécurité de votre site web au niveau supérieur ? Nous avons compilé un guide complet de la sécurité WordPress avec des conseils étape par étape. Vous pourriez également aimer consulter notre sélection d'experts des meilleurs scanners de sécurité WordPress pour détecter les logiciels malveillants et les piratages.

Si cet article vous a plu, abonnez-vous à notre chaîne YouTube pour des tutoriels vidéo WordPress. Vous pouvez également nous retrouver sur Twitter et Facebook.

Vous avez une question ou une suggestion ? Veuillez laisser un commentaire pour lancer la discussion.