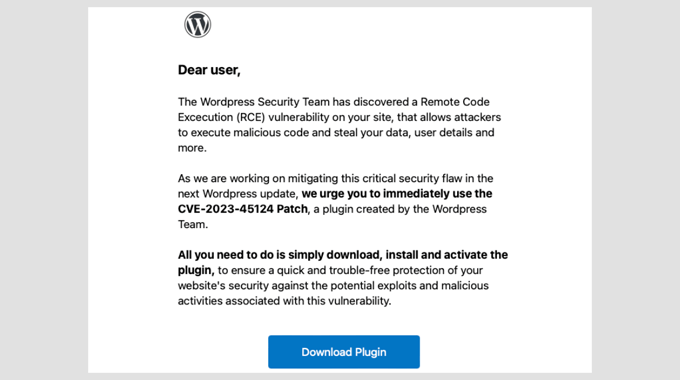

Wyobraź sobie, że otwierasz swoją skrzynkę odbiorczą i widzisz pilny e-mail od „Zespołu ds. Bezpieczeństwa WordPress”. Ostrzega Cię, że Twoja strona ma poważną lukę i nalega, abyś działał szybko.

Panikujesz. Utrata strony internetowej może oznaczać utratę klientów, dochodów lub lat ciężkiej pracy. Ale jest haczyk – ten e-mail nie jest prawdziwy.

To oszustwo zaprojektowane, aby nakłonić Cię do kliknięcia w niebezpieczny link.

Niestety, fałszywe wiadomości e-mail dotyczące bezpieczeństwa stają się coraz częstsze. Słyszeliśmy od wielu użytkowników, którzy dali się nabrać na oszustwo i przypadkowo uszkodzili swoje strony internetowe.

W tym przewodniku pokażemy Ci, jak rozpoznać, czy e-mail dotyczący bezpieczeństwa WordPress jest prawdziwy, czy fałszywy.

Dowiesz się, jak działają te oszustwa, na jakie sygnały ostrzegawcze zwracać uwagę i co robić, jeśli otrzymasz podejrzany e-mail. Do końca będziesz wiedzieć dokładnie, jak utrzymać bezpieczeństwo swojej strony internetowej.

Jak działają te fałszywe e-maile dotyczące bezpieczeństwa WordPress

Oszuści stają się coraz sprytniejsi. Wiedzą, że właściciele stron martwią się o bezpieczeństwo, dlatego tworzą oficjalnie wyglądające e-maile.

WordPress jest najpopularniejszym konstruktorem stron internetowych i jest również bardzo bezpieczny. Złośliwi hakerzy mają trudności z znalezieniem luk w kodzie WordPress, więc muszą uciekać się do oszukiwania właścicieli witryn za pomocą fałszywych e-maili.

E-maile te mogą twierdzić, że pochodzą z Zespołu Bezpieczeństwa WordPress, Twojego dostawcy hostingu lub znanej firmy zajmującej się bezpieczeństwem.

Wiadomość zazwyczaj zawiera:

- Ostrzeżenie o luce w zabezpieczeniach Twojej witryny.

- Odniesienie do luki w zabezpieczeniach o nazwie „CVE-2025-45124”.

- Pilne żądanie podjęcia działań poprzez kliknięcie linku lub pobranie poprawki bezpieczeństwa.

Ale oto sztuczka: link nie prowadzi do WordPress.org. Zamiast tego prowadzi do strony phishingowej, która wygląda na prawdziwą, ale jest zaprojektowana do kradzieży Twoich danych logowania. Niektóre e-maile proszą również o zainstalowanie wtyczki zawierającej złośliwe oprogramowanie.

Gdy oszuści uzyskają dostęp do Twojej witryny, mogą dodać backdoory, przekierować odwiedzających na szkodliwe strony lub nawet całkowicie Cię zablokować. Dlatego ważne jest, aby rozpoznać te fałszywe wiadomości e-mail, zanim będzie za późno.

Czerwone flagi 🚩🚩: Jak rozpoznać fałszywy e-mail o bezpieczeństwie WordPress, zanim będzie za późno

Wykrycie fałszywego e-maila bezpieczeństwa WordPress nie zawsze jest łatwe. Niektórzy oszuści używają logo, profesjonalnego formatowania i terminów technicznych, aby ich wiadomości wyglądały na legalne.

Istnieją jednak pewne łatwo rozpoznawalne sygnały ostrzegawcze, które zdradzają te oszustwa. Oto najczęstsze z nich:

- Podejrzany adres e-mail: Spójrz na domenę nadawcy. Prawdziwe e-maile WordPress pochodzą z

@wordpress.orglub@wordpress.net. Jeśli widzisz coś innego, to jest to fałszerstwo. - Pilny język: Zwroty takie jak „Działaj teraz!” lub „Wymagana natychmiastowa akcja!” mają na celu wywołanie paniki.

- Błędy gramatyczne i formatowanie: Wiele e-maili oszustów zawiera literówki, niezręczne sformułowania lub niespójne marki. Możesz porównać je z poprzednimi e-mailami od WordPress, aby uzyskać jasność i ton.

- Linki, które nie pasują do miejsca docelowego: najedź kursorem na dowolny link w wiadomości e-mail (Nie klikaj!), aby zobaczyć, dokąd prowadzi. Jeśli nie wskazuje na

wordpress.org, nie klikaj go. - Nieoczekiwane załączniki: WordPress nigdy nie wysyła załączników w e-mailach bezpieczeństwa. Jeśli jest tam plik, to jest to oszustwo.

- Prośby o hasła: WordPress nigdy nie poprosi Cię o hasło ani dane logowania za pośrednictwem poczty elektronicznej.

Na przestrzeni lat widzieliśmy wszystkie te sztuczki w akcji. Jeden z użytkowników, z którym współpracowaliśmy, kliknął nawet link z fałszywego e-maila i nieświadomie podał swoje dane logowania.

Ich strona została skompromitowana w ciągu kilku godzin, przekierowując odwiedzających na stronę phishingową. Historie takie jak ta przypominają nam, jak ważne jest zachowanie ostrożności i weryfikacja każdego szczegółu w tych e-mailach.

Gdy zaczniesz rozpoznawać te sygnały ostrzegawcze, poczujesz się pewniej w obsłudze podejrzanych wiadomości e-mail.

Pamiętaj, że poświęcenie kilku sekund na weryfikację e-maila może uchronić Cię przed dniami – a nawet tygodniami – sprzątania Twojej strony.

Myślisz, że e-mail dotyczący bezpieczeństwa WordPress jest prawdziwy? Oto jak się upewnić

Czasami nawet najbardziej ostrożni właściciele stron wahają się, gdy zobaczą dobrze przygotowany e-mail dotyczący bezpieczeństwa.

Oszuści stają się coraz lepsi w sprawianiu, by ich wiadomości wyglądały na prawdziwe. Zawsze jednak istnieje sposób, aby zweryfikować autentyczność przed podjęciem działań.

Oto jak podchodzimy do tego, gdy otrzymujemy e-mail związany z bezpieczeństwem:

1. Sprawdź oficjalne źródła WordPress

WordPress publikuje powiadomienia o bezpieczeństwie na WordPress.org. Jeśli e-mail twierdzi, że istnieje krytyczna luka, najpierw sprawdź oficjalną stronę.

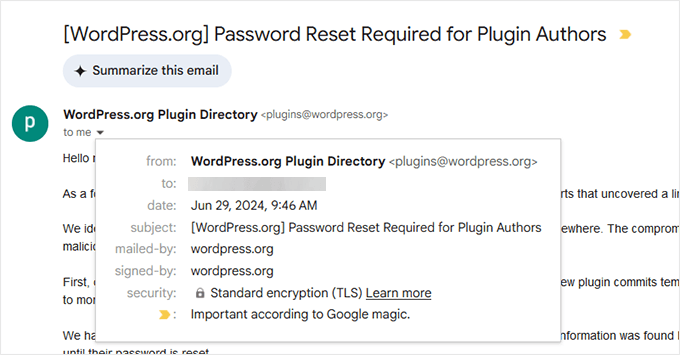

2. Sprawdź nadawcę wiadomości e-mail i podpisane informacje

Oficjalne wiadomości e-mail WordPress będą zawsze wysyłane z domeny WordPress.org. W niektórych przypadkach mogą również pochodzić z WordPress.net.

3. Porównaj z poprzednimi e-mailami WordPress

Jeśli wcześniej otrzymywałeś prawdziwe e-maile dotyczące bezpieczeństwa od WordPress, możesz sprawdzić różnice w tonie, strukturze i brandingu.

Fałszywe wiadomości e-mail często mają niezręczne sformułowania, niespójne czcionki lub nieprawidłowe odstępy. Oficjalne wiadomości e-mail od WordPress są profesjonalnie napisane i sformatowane.

4. Poszukaj pasującego powiadomienia o bezpieczeństwie od swojego dostawcy hostingu

Renomowane firmy hostingowe WordPress, takie jak Bluehost, SiteGround i Hostinger publikują zweryfikowane aktualizacje bezpieczeństwa na swoich stronach internetowych. Jeśli Twój dostawca hostingu nie wspomniał o problemie, e-mail może być fałszywy.

5. Najedź kursorem na linki przed kliknięciem

Zanim klikniesz jakikolwiek link, najedź na niego kursorem, aby zobaczyć, dokąd prowadzi. Jeśli nie wskazuje na wordpress.org lub oficjalną stronę Twojego hosta, nie ufaj mu.

Hakerzy mogą używać zwodniczych nazw domen, które mogą wyglądać jak domena wordpress.org, ale w rzeczywistości nią nie są.

Na przykład domena o nazwie security-wordpress[.]org nie jest oficjalną domeną WordPress, ale niektórzy użytkownicy mogą tego nie zauważyć na czas.

6. Użyj wtyczki bezpieczeństwa WordPress

Wtyczki takie jak Wordfence i Sucuri śledzą luki w zabezpieczeniach i wysyłają prawdziwe alerty bezpieczeństwa. Jeśli Twoja wtyczka nie wspomina o luce, prawdopodobnie jest to oszustwo.

Pewnego razu użytkownik wysłał nam e-mail z informacją o bezpieczeństwie, który wyglądał na prawdziwy. Wspominał o luce w zabezpieczeniach wtyczki, zawierał numer CVE, a nawet logo WordPress.

Ale kiedy sprawdziliśmy WordPress.org, nie było o tym żadnej wzmianki. Szybkie spojrzenie na nagłówek wiadomości e-mail pokazało, że pochodziła ona z podejrzanej domeny, co potwierdziło, że był to atak phishingowy.

Te szybkie kroki weryfikacyjne mogą pomóc Ci uniknąć oszustw. Jeśli masz jakiekolwiek wątpliwości, poczekaj i zweryfikuj — prawdziwe alerty bezpieczeństwa nie znikną w ciągu kilku godzin.

Co zrobić, jeśli otrzymasz fałszywy e-mail dotyczący bezpieczeństwa

Zatem zauważyłeś fałszywy e-mail bezpieczeństwa. Co teraz?

Najgorsze, co możesz zrobić, to panikować i klikać w cokolwiek w wiadomości e-mail. Zamiast tego wykonaj te kroki, aby chronić swoją witrynę i zgłosić oszustwo.

🫸 Nie klikaj żadnych linków

Nawet jeśli e-mail wygląda na autentyczny, nigdy nie klikaj linków ani nie pobieraj załączników. Jeśli już kliknąłeś, natychmiast zmień hasło do WordPressa.

🕵️ Sprawdź swoją stronę pod kątem podejrzanej aktywności

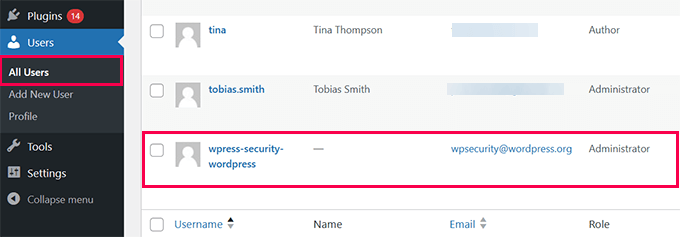

Zaloguj się do swojego panelu WordPress i poszukaj nieznanych użytkowników administratorów, ostatnio zainstalowanych wtyczek lub zmian w ustawieniach.

📨 Zgłoś e-mail swojemu dostawcy hostingu

Większość firm hostingowych ma dedykowane zespoły ds. bezpieczeństwa, które zajmują się oszustwami phishingowymi. Skontaktuj się z zespołem wsparcia swojego hosta i podaj szczegóły dotyczące podejrzanego e-maila.

🚩 Oznacz jako spam

Oznaczenie wiadomości e-mail jako spam w skrzynce odbiorczej pomaga dostawcom poczty e-mail filtrować podobne wiadomości w przyszłości.

Filtry antyspamowe w dużych firmach pocztowych, takich jak Gmail i Outlook, są niezwykle inteligentne i czerpią dane od wielu innych firm zajmujących się filtrowaniem spamu. Kiedy oznaczysz e-mail jako spam, uczysz ich algorytmy rozpoznawania podobnych e-maili w przyszłości i blokowania ich.

🔍 Przeprowadź skanowanie bezpieczeństwa

Użyj wtyczki bezpieczeństwa WordPress, takiej jak Wordfence i Sucuri, aby skanować pod kątem złośliwego oprogramowania, na wszelki wypadek. Aby uzyskać informacje o tym, jak to zrobić, po prostu zapoznaj się z naszym przewodnikiem jak przeskanować witrynę WordPress pod kątem potencjalnie złośliwego kodu.

Jeden właściciel witryny, z którym pracowaliśmy, zignorował fałszywy e-mail bezpieczeństwa, ale później odkrył, że jego strona logowania do WordPressa została zaatakowana.

Na szczęście mieli skonfigurowane Cloudflare (za darmo) na swojej stronie internetowej, co zablokowało złośliwe próby logowania.

Co się stanie, jeśli ulegniesz oszustwu?

Kliknąłeś link w fałszywym e-mailu? Zainstalowałeś podejrzaną wtyczkę? Nie martw się – nie jesteś sam.

Widzieliśmy właścicieli stron panikujących po uświadomieniu sobie, że zostali oszukani, ale szybkie działanie może zminimalizować szkody.

Oto, co musisz zrobić natychmiast:

1. Zmień hasła: Jeśli podałeś swoje dane logowania do WordPressa, natychmiast zmień hasło. Musisz również zaktualizować hasła do hostingu, FTP i bazy danych, aby zapobiec nieautoryzowanemu dostępowi.

2. Odwołaj nieznanych użytkowników administracyjnych: Zaloguj się do swojego panelu WordPress i sprawdź Użytkownicy » Wszyscy użytkownicy. Jeśli widzisz nieznane konto administratora, musisz je usunąć.

3. Przeskanuj swoją witrynę pod kątem złośliwego oprogramowania: Użyj wtyczki skanera bezpieczeństwa, takiej jak Wordfence lub Sucuri, aby sprawdzić pod kątem złośliwych plików, ukrytych drzwi lub nieautoryzowanych zmian.

4. Przywróć czystą kopię zapasową: Jeśli Twoja witryna została naruszona, powinieneś przywrócić kopię zapasową sprzed kliknięcia fałszywego e-maila.

Idealnie byłoby mieć własne kopie zapasowe z wtyczki do tworzenia kopii zapasowych WordPress, takiej jak Duplicator. Polecamy Duplicator, ponieważ jest bezpieczny, niezawodny i bardzo ułatwia przywrócenie Twojej witryny, gdy coś złego się stanie. Przeczytaj naszą pełną recenzję Duplicator, aby dowiedzieć się więcej.

Jednak jeśli nie masz kopii zapasowej, możesz spróbować skontaktować się ze swoim dostawcą hostingu. Większość dobrych firm hostingowych WordPress przechowuje kopie zapasowe i może pomóc Ci przywrócić Twoją stronę z czystej kopii zapasowej.

5. Sprawdź menedżera plików swojej witryny

Uzyskaj dostęp do panelu sterowania hostingu lub FTP i poszukaj ostatnio zmodyfikowanych plików. Jeśli znajdziesz nieznane skrypty PHP, mogą one być częścią tylnych drzwi.

Hakerzy często używają zwodniczych nazw, takich jak wp-system.php, admin-logs.php lub config-checker.php, aby wtopić się w pliki rdzenia WordPress. Niektórzy mogą nawet używać losowych ciągów znaków, takich jak abc123.php, lub tworzyć ukryte katalogi w /wp-content/uploads/.

6. Zaktualizuj WordPress i wszystkie wtyczki

Jeśli atakujący wykorzystał lukę, aktualizacja Twojej witryny zapewni, że nie będą mogli ponownie użyć tej samej metody. Nieaktualne motywy, wtyczki lub pliki rdzenia WordPressa mogą zawierać luki w zabezpieczeniach, które hakerzy wykorzystują.

Przejdź do Panel » Aktualizacje i zainstaluj najnowsze wersje. Możesz zapoznać się z naszym przewodnikiem na temat jak bezpiecznie aktualizować WordPress, aby uzyskać więcej szczegółów.

Kiedyś pomogliśmy właścicielowi małej firmy, którego strona została naruszona po zainstalowaniu fałszywej łatki bezpieczeństwa.

Haker wstrzyknął złośliwe skrypty, które przekierowywały odwiedzających na stronę phishingową. Na szczęście mieli niedawne kopie zapasowe, a ich przywrócenie wraz z resetowaniem haseł uratowało ich stronę internetową.

Jeśli Twoja witryna została zhakowana, możesz postępować zgodnie z naszym przewodnikiem krok po kroku, aby oczyścić swoją witrynę WordPress: Jak naprawić zhakowaną witrynę WordPress (Przewodnik dla początkujących).

Jak chronić swoją stronę przed przyszłymi oszustwami

Zapobieganie fałszywym e-mailom bezpieczeństwa jest równie ważne, jak ich wykrywanie. Chociaż oszuści zawsze będą próbować nowych sztuczek, podjęcie kilku środków ostrożności może zapewnić bezpieczeństwo Twojej witryny.

- Włącz uwierzytelnianie dwuskładnikowe (2FA): Dodanie 2FA do logowania WordPress zapobiega nieautoryzowanemu dostępowi, nawet jeśli Twoje hasło zostanie skradzione.

- Używaj wtyczek WordPress Firewall & Security: Użyj firewalla WordPress, takiego jak Cloudflare, a następnie wzmocnij go wtyczką bezpieczeństwa, taką jak Wordfence lub Sucuri.

- Aktualizuj WordPress, wtyczki i motywy: Utrzymywanie wszystkiego w aktualnym stanie zapobiega wykorzystywaniu znanych luk przez hakerów.

- Weryfikuj e-maile przed podjęciem działań: Zawsze sprawdzaj WordPress.org i stronę internetową swojego dostawcy hostingu, zanim podejmiesz działania w odpowiedzi na e-maile dotyczące bezpieczeństwa.

- Szkol swój zespół: Jeśli nad Twoją stroną pracuje wielu członków zespołu, przeszkol ich w rozpoznawaniu e-maili phishingowych i zgłaszaniu wszystkiego, co podejrzane.

Postępując zgodnie z tymi krokami, znacznie utrudnisz oszustom oszukanie Cię i utrzymasz bezpieczeństwo swojej witryny WordPress.

Bądź o krok do przodu i chroń swoją stronę internetową

Fałszywe e-maile dotyczące bezpieczeństwa WordPressa mogą brzmieć przerażająco, ale teraz wiesz, jak je rozpoznać, zanim wyrządzą jakiekolwiek szkody.

Pamiętaj, oszuści polegają na strachu i pilności, ale możesz ich łatwo przechytrzyć, zachowując spokój i opanowanie 😎.

Następnym razem, gdy zobaczysz podejrzany e-mail, weź głęboki oddech, zwolnij i sprawdź szczegóły. Masz kontrolę.

Weryfikując e-maile, aktualizując swoją stronę WordPress i używając odpowiednich narzędzi bezpieczeństwa, możesz sprawić, że Twoja strona stanie się znacznie trudniejszym celem dla oszustów.

Chcesz przenieść bezpieczeństwo swojej strony internetowej na wyższy poziom? Zebraliśmy kompletny przewodnik po bezpieczeństwie WordPress z praktycznymi wskazówkami. Możesz również zapoznać się z naszym wyborem najlepszych skanerów bezpieczeństwa WordPress do wykrywania złośliwego oprogramowania i włamań.

Jeśli podobał Ci się ten artykuł, zasubskrybuj nasz kanał YouTube po samouczki wideo WordPress. Możesz nas również znaleźć na Twitterze i Facebooku.

Masz pytanie lub sugestię? Zostaw komentarz, aby rozpocząć dyskusję.