Wyobraź sobie: Próbujesz sprawdzić swoją witrynę WordPress, gdy nagle zostajesz przekierowany na podejrzaną stronę hazardową lub niepewną stronę farmaceutyczną.

Twoje serce się ściska, gdy zdajesz sobie sprawę, że Twoja witryna została zhakowana. 😱

Wiemy dokładnie, jak przerażająca i frustrująca może być ta sytuacja. Ale najpierw weź głęboki oddech.

Twoja strona internetowa może zostać uratowana, a my jesteśmy tutaj, aby przeprowadzić Cię przez każdy etap procesu odzyskiwania. Niezależnie od tego, czy Twoi odwiedzający widzą spamowe przekierowania, czy otrzymujesz od Google przerażające ostrzeżenie „Ta strona może być zhakowana”, mamy dla Ciebie rozwiązanie.

W tym artykule pokażemy Ci, jak zatrzymać przekierowywanie WordPressa do stron spamerskich.

Dlaczego moja strona WordPress przekierowuje do spamu?

Przekierowania spamowe występują, gdy hakerzy wstrzykują złośliwy kod do Twojej witryny WordPress. Ten kod następnie wysyła odwiedzających do niechcianych witryn wypełnionych reklamami, wyłudzeniami lub złośliwym oprogramowaniem.

Hakerzy mogą używać różnych metod, aby uzyskać dostęp do Twojej witryny, w tym:

- Zainfekowane wtyczki i motywy: Wtyczki i motywy pobrane z nieautoryzowanych źródeł (nullowane motywy i wtyczki WordPress) są częstą przyczyną złośliwego oprogramowania i spamerskich przekierowań.

- Słabe hasła: Atakujący mogą odgadnąć lub ukraść słabe hasła administratora, aby przejąć kontrolę nad Twoją witryną i wstawić złośliwy kod, który przekierowuje użytkowników do witryn spamowych.

- Niezałatane luki bezpieczeństwa: Jeśli rdzeń WordPressa, wtyczki lub motywy są nieaktualne, hakerzy mogą wykorzystać znane luki do dodania złośliwego kodu.

- Ukryte tylne drzwi: Nawet po usunięciu widocznego złośliwego oprogramowania hakerzy czasami pozostawiają ukryte punkty dostępu, aby ponownie zainfekować Twoją witrynę później. Nazywa się je tylnymi drzwiami.

Wielu właścicieli witryn nie zdaje sobie sprawy, że ich strona została zhakowana, dopóki odwiedzający nie zaczną narzekać lub wyszukiwarki nie wydadzą ostrzeżenia.

Gdy Twoja witryna zostanie naruszona, czas jest kluczowy. Każda minuta, podczas której Twoja witryna przekierowuje do stron spamerskich, może oznaczać utratę odwiedzających, uszkodzoną reputację i potencjalne kary Google. Im szybciej zareagujesz, tym mniejsze szkody wyrządzisz.

Mając to na uwadze, stworzyliśmy kompleksowy przewodnik krok po kroku, jak naprawić przekierowania na spamerskie strony WordPress. Przejdziemy przez każdą część procesu czyszczenia, wyjaśniając, co należy zrobić i dlaczego ma to znaczenie.

Krok 0: Utwórz punkt przywracania kopii zapasowej

Przed rozpoczęciem jakichkolwiek napraw upewnij się, że masz aktualną kopię zapasową swojej witryny. Jeśli coś pójdzie nie tak, będziesz potrzebować punktu przywracania.

Zalecamy używanie Duplicator, która z łatwością tworzy kopie zapasowe i przywraca Twoją stronę internetową. Używamy jej w naszej firmie i zrewolucjonizowała nasze potrzeby w zakresie bezpiecznych kopii zapasowych. Więcej szczegółów znajdziesz w naszej kompletnej recenzji Duplicator.

Uwaga: Dostępna jest również bezpłatna wersja Duplicator. Możesz ją wypróbować, ale zalecamy przejście na płatny plan, który oferuje więcej funkcji.

Teraz, gdy przygotowałeś swoją stronę internetową do napraw, zacznijmy naprawiać przekierowania spamu.

Krok 1: Skanowanie witryny w poszukiwaniu złośliwego oprogramowania

Pomyśl o skanowaniu pod kątem złośliwego oprogramowania jak o używaniu wykrywacza metali na plaży – pomaga znaleźć ukryte zagrożenia zakopane w plikach Twojej witryny.

Nasze doświadczenie pokazuje, że spamujące przekierowania często ukrywają się w nieoczekiwanych miejscach, co czyni dokładne skanowanie niezbędnym.

Na szczęście dostępne są doskonałe wtyczki bezpieczeństwa WordPress, których możesz użyć do przeskanowania swojej witryny.

Oto jak przeprowadzić skuteczne skanowanie pod kątem złośliwego oprogramowania.

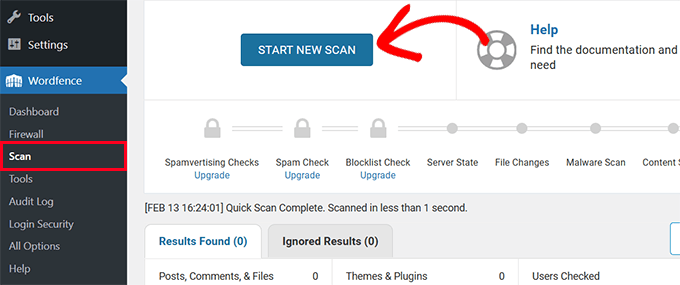

Najpierw musisz zainstalować zaufany wtyczkę bezpieczeństwa (taką jak Sucuri Security lub Wordfence). Na potrzeby tego artykułu pokażemy, jak uruchomić skanowanie w Wordfence, ale instrukcje działają tak samo, niezależnie od tego, z jakiej wtyczki bezpieczeństwa korzystasz.

Najpierw musisz zainstalować wybraną wtyczkę zabezpieczającą. Szczegółowe informacje znajdziesz w naszym przewodniku jak zainstalować wtyczkę WordPress.

Następnie, w menu wtyczek, przejdź do sekcji Skanowanie i uruchom kompleksowe skanowanie witryny. Skanowanie może potrwać trochę czasu, w zależności od ilości danych i plików, które masz zapisane.

Po zakończeniu zobaczysz wyniki skanowania.

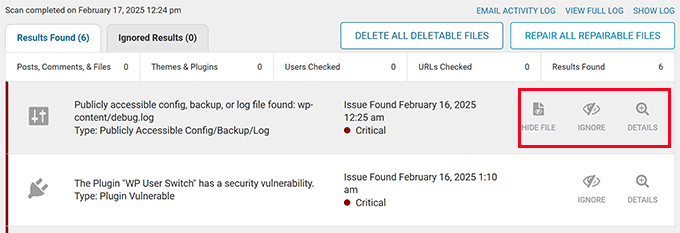

Dokładnie przejrzyj wyniki i poszukaj poważnych, krytycznych i innych problemów. Możesz kliknąć na problem, aby wyświetlić jego szczegóły.

Tutaj większość wtyczek bezpieczeństwa również poda Ci instrukcje, jak rozwiązać ten problem.

Skanery bezpieczeństwa WordPressa są całkiem dobre w wykrywaniu niektórych z najbardziej znanych złośliwych oprogramowań i ataków przekierowujących. Mamy nadzieję, że uda im się znaleźć kod odpowiedzialny za spamujące przekierowania.

💡 Wskazówka eksperta: Nie polegaj tylko na jednym skanerze. Różne narzędzia bezpieczeństwa mogą wykrywać różne rodzaje złośliwego oprogramowania. Zalecamy stosowanie co najmniej dwóch różnych rozwiązań skanujących.

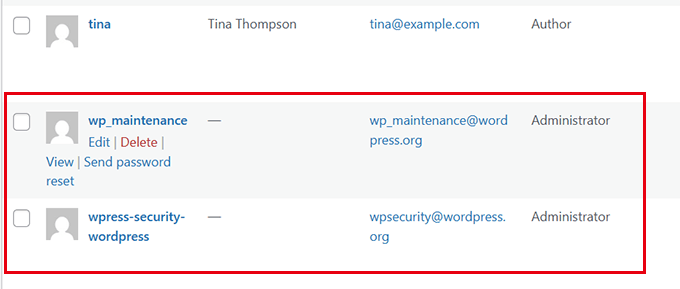

Krok 2: Sprawdź podejrzanych użytkowników administracyjnych

Hakerzy często tworzą ukryte konta administratora, aby utrzymać dostęp do Twojej witryny. Konta te mogą mieć niewinnie wyglądające nazwy użytkowników lub być ukryte jako konta systemowe.

Widzieliśmy przypadki, w których hakerzy tworzyli pojedyncze, sprytnie ukryte konto administratora. Widzieliśmy również przypadki, w których złośliwe oprogramowanie tworzyło dziesiątki kont administratorów.

Po prostu wykonaj te kroki, aby zidentyfikować i usunąć podejrzanych użytkowników.

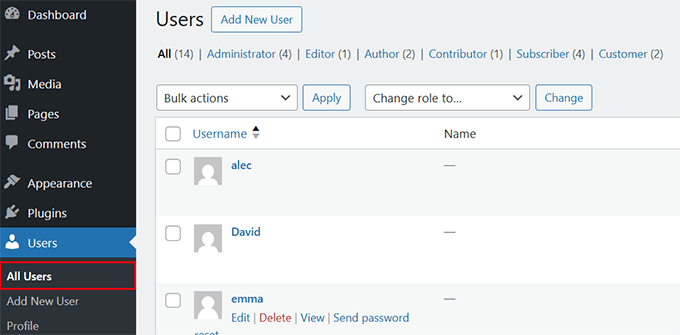

Przejdź do strony Użytkownicy » Wszyscy użytkownicy w swoim panelu administracyjnym WordPress.

Tutaj musisz poszukać kont, których nie rozpoznajesz. Mogą to być konta z losowymi numerami lub dziwnymi nazwami użytkowników, lub konta udające konta systemowe.

Następnie nadszedł czas, aby usunąć wszelkie podejrzane konta natychmiast, klikając „Usuń” pod tym kontem.

⚠️ Ostrzeżenie: Niektórzy hakerzy nazywają swoje konta na wzór popularnych ról WordPress, takich jak „admin_support” czy „wp_maintenance”. Zachowaj szczególną czujność wobec nazw użytkowników przypominających systemowe.

Po przejrzeniu i usunięciu podejrzanych kont użytkowników możesz przejść do następnego kroku.

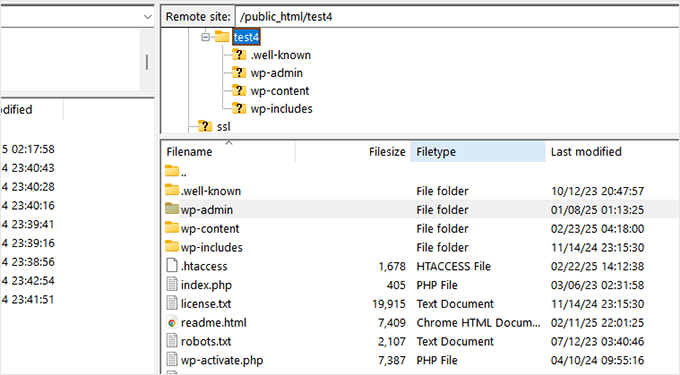

Krok 3: Wymień zainfekowane pliki WordPress

Podobnie jak wymiana zainfekowanego wirusem dysku twardego na czysty, musimy przywrócić czyste wersje podstawowych plików WordPressa.

Nie martw się – nie wpłynie to na żadną zawartość Twojej witryny, obrazy, motywy ani wtyczki.

Oto nasz przetestowany proces bezpiecznego zastępowania plików.

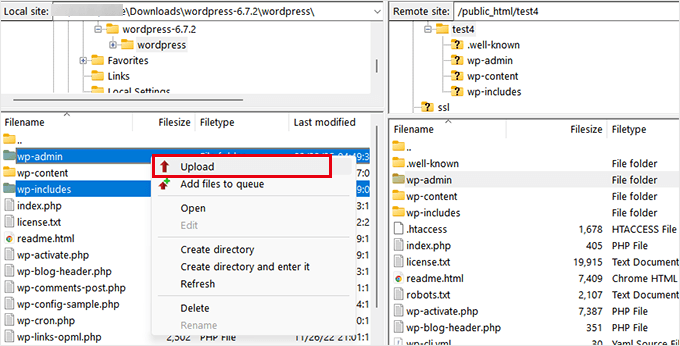

Najpierw musisz pobrać świeżą kopię WordPress z WordPress.org i rozpakować plik na swoim komputerze.

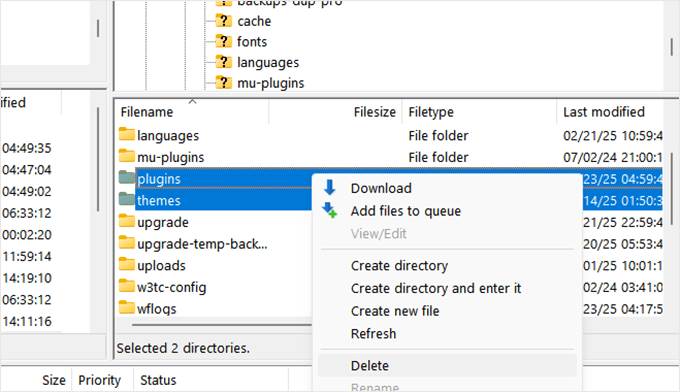

Następnie połącz się ze swoją witryną za pomocą klienta FTP lub aplikacji Menedżer plików w cPanel i przejdź do głównego folderu WordPress.

To jest folder, w którym zobaczysz foldery wp-admin, wp-includes i wp-content.

Teraz usuń istniejące foldery wp-admin i wp-includes.

Po ich usunięciu musisz przesłać czyste wersje z komputera.

Po wymianie głównych folderów należy wymienić wszystkie kluczowe pliki w katalogu głównym. Obejmuje to pliki takie jak wp-activate.php, wp-blog-header.php, wp-comments-post.php, wp-config-sample.php i inne.

Po wyświetleniu monitu wybierz „Nadpisz”, aby zastąpić stare pliki nową wersją.

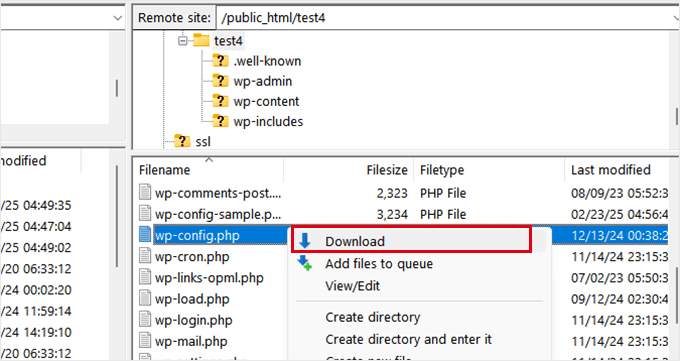

Następnie musisz pobrać plik wp-config.php na swój komputer jako kopię zapasową i usunąć plik .htaccess z folderu głównego. Nie martw się, ponieważ WordPress automatycznie odtworzy plik .htaccess.

Teraz musisz zmienić nazwę pliku wp-config-sample.php na wp-config.php, a następnie kliknąć prawym przyciskiem myszy, aby go „Edytować”. Plik otworzy się w edytorze tekstu, takim jak Notatnik lub TextEdit.

Ostrożnie wypełnij wartości dla połączenia z bazą danych. Możesz spojrzeć na stary plik wp-config.php, który pobrałeś w poprzednim kroku, aby poznać nazwę bazy danych WordPress, prefiks tabel, nazwę użytkownika, hasło i nazwę hosta.

Więcej szczegółów znajdziesz w naszym przewodniku na temat edycji pliku wp-config.php.

Po zakończeniu zastępowania starych plików rdzeniowych świeżymi kopiami, nie zapomnij odwiedzić swojej witryny i panelu administracyjnego, aby upewnić się, że wszystko działa zgodnie z oczekiwaniami.

Następnie możesz przejść do następnego kroku.

Krok 4: Usuń złośliwy kod z plików motywów i wtyczek

Jednym z częstych źródeł złośliwego oprogramowania są skradzione wtyczki i motywy. Są to pirackie kopie płatnych wtyczek i motywów WordPress pobrane z nieautoryzowanych źródeł.

Hakerzy uwielbiają ukrywać złośliwy kod w plikach motywów i wtyczek. Często wstrzykują swoje spamujące linki i przekierowania do legalnych plików, co utrudnia ich wykrycie. Ale nie martw się – pokażemy Ci dokładnie, czego szukać.

⚠️Ostrzeżenie: Większość ustawień motywów i wtyczek WordPress jest przechowywana w bazie danych i pozostanie tam nawet po usunięciu plików. Jednak czasami możesz stracić ustawienia lub niestandardowe zmiany wprowadzone w tych plikach. W takim przypadku będziesz musiał ręcznie przywrócić te zmiany.

Po prostu postępuj zgodnie z tym procesem, aby wyczyścić pliki wtyczek i motywów.

Najpierw musisz pobrać świeże kopie wszystkich swoich motywów i wtyczek z zaufanych źródeł. W przypadku darmowych motywów i wtyczek zaufanym źródłem jest sama strona WordPress.org. W przypadku motywów i wtyczek premium, będziesz chciał pobrać je z oficjalnych stron internetowych.

Po pobraniu wszystkich wtyczek i plików motywu, połącz się ze swoją witryną za pomocą klienta FTP i przejdź do folderu wp-content.

Teraz musisz usunąć foldery themes i plugins ze swojej witryny. Po ich usunięciu utwórz nowe katalogi i nazwij je „themes” i „plugins”. Będziesz teraz miał puste foldery themes i plugins na swojej stronie internetowej.

Możesz teraz zacząć przesyłać pliki motywu i wtyczek, które pobrałeś wcześniej. Będziesz musiał rozpakować każdy pobrany plik, zanim będziesz mógł przesłać je na swoją stronę internetową.

Po przesłaniu wszystkich plików przejdź do obszaru administracyjnego WordPress w przeglądarce i aktywuj motyw i wtyczki, których używałeś wcześniej. Jeśli zobaczysz błąd, być może będziesz musiał ponownie spróbować przesłać ten konkretny plik motywu lub wtyczki.

Zastąpienie plików motywu i wtyczek nowszymi wersjami pobranymi z autentycznych źródeł oczyści je.

Mamy nadzieję, że do tej pory Twoja witryna będzie wolna od jakichkolwiek przekierowań spamowych. Jednak aby zapewnić bezpieczeństwo Twojej witryny, musisz wzmocnić jej zabezpieczenia.

Krok 6: Zabezpieczanie WordPressa po usunięciu przekierowań spamowych

Bezpieczeństwo to nie jednorazowa czynność. Jest to proces ciągły.

Teraz, gdy oczyściłeś i naprawiłeś przekierowania do spamu, następnym krokiem jest zapewnienie, że Twoja witryna pozostanie czysta w przyszłości.

Aby to zrobić, musisz przeprowadzić dodatkowe utwardzenie bezpieczeństwa na swojej stronie internetowej.

1. Zmień wszystkie hasła do witryny

Hasła odgrywają ważną rolę w bezpieczeństwie WordPress. Jeśli podejrzewasz, że Twoja witryna została zhakowana, musisz natychmiast zmienić wszystkie hasła związane z Twoją witryną.

Obejmuje to następujące elementy:

- Wszystkie konta użytkowników na Twojej stronie WordPress. Zobacz nasz poradnik o zmianie haseł dla wszystkich użytkowników w WordPressie.

- Hasła do wszystkich kont FTP na Twojej stronie internetowej. Konta FTP znajdziesz w panelu sterowania hostingu WordPress, a hasła możesz tam zarządzać.

- Hasła do nazwy użytkownika Twojej bazy danych WordPress. Użytkowników MySQL znajdziesz w panelu sterowania swojego hostingu w sekcji Baza danych. Musisz również zaktualizować hasło dla nazwy użytkownika bazy danych w pliku

wp-config.php. W przeciwnym razie Twoja witryna zacznie wyświetlać błąd połączenia z bazą danych.

💡Wskazówka Pro: Zawsze używaj silniejszych haseł i menedżera haseł, takiego jak 1Password, do przechowywania wszystkich swoich haseł.

2. Zainstaluj wtyczkę bezpieczeństwa i zaporę sieciową WordPress

Teraz, gdy już oczyściliśmy witrynę z włamania, czas wzmocnić ją przed przyszłymi atakami. Pomyśl o tym kroku jak o instalacji zaawansowanego systemu bezpieczeństwa dla Twojej witryny WordPress.

Oto nasza zalecana konfiguracja bezpieczeństwa:

- Zainstaluj wtyczkę bezpieczeństwa WordPress, taką jak Sucuri lub Wordfence (obie mają doskonałe darmowe wersje).

- Skonfiguruj firewall WordPress działający w chmurze. Zalecamy korzystanie z darmowego CDN Cloudflare, który automatycznie blokuje wszelkie podejrzane działania, zanim jeszcze dotrą one do Twojej witryny.

Używamy Cloudflare na WPBeginner. Możesz przeczytać o naszym doświadczeniu w naszym studium przypadku dotyczącym przejścia na Cloudflare.

Połączenie wtyczki bezpieczeństwa WordPress działającej na Twojej stronie z zaporą sieciową opartą na chmurze wzmacnia bezpieczeństwo WordPress do profesjonalnego poziomu. Jest ona w stanie blokować najczęstsze złośliwe oprogramowanie, ataki DDoS i próby włamań typu brute force.

Dodatkowe wskazówki: Zapobieganie przyszłym włamaniom do WordPressa

Najlepszym sposobem na radzenie sobie z włamaniami jest zapobieganie im w pierwszej kolejności. Po pomocy niezliczonym użytkownikom w odzyskaniu ich witryn opracowaliśmy solidną strategię zapobiegania.

Wszystkie można przeczytać w naszym kompletnym podręczniku bezpieczeństwa WordPress. Jest to konfiguracja bezpieczeństwa krok po kroku, której używamy na wszystkich naszych stronach internetowych, napisana specjalnie dla początkujących i małych firm.

Oto nasze najlepsze praktyki bezpieczeństwa:

- Skonfiguruj automatyczne kopie zapasowe WordPressa.

- Aktualizuj rdzeń WordPressa, motywy i wtyczki.

- Skonfiguruj uwierzytelnianie dwuskładnikowe w WordPress.

- Ogranicz liczbę prób logowania, aby zapobiec atakom typu brute force.

Te wskazówki są szybkie i łatwe do wdrożenia. Ochronią Cię przed złośliwymi atakami przekierowań spamowych w przyszłości.

Słowa końcowe: Zabezpieczanie WordPress przed spamowymi przekierowaniami i złośliwym oprogramowaniem

Radzenie sobie ze spamowymi przekierowaniami może być przerażające, ale teraz masz wszystkie narzędzia i wiedzę potrzebną do naprawy swojej witryny.

Pamiętaj, bezpieczeństwo to nie jednorazowe rozwiązanie – to ciągły proces. Stosując się do wskazówek dotyczących zapobiegania, które udostępniliśmy, będziesz znacznie lepiej chroniony przed przyszłymi atakami. 💪

Możesz również przeczytać nasz artykuł o tym, jak rozpoznać, czy e-mail bezpieczeństwa WordPress jest prawdziwy, czy fałszywy lub jak zabezpieczyć WordPress multisite.

Jeśli podobał Ci się ten artykuł, zasubskrybuj nasz kanał YouTube po samouczki wideo WordPress. Możesz nas również znaleźć na Twitterze i Facebooku.

Dara Eduok

Dziękuję.

Pomogłeś mi właśnie uratować moją stronę

Wsparcie WPBeginner

Cieszę się, że nasz poradnik mógł pomóc!

Admin

Shamsudeen

Witaj, WPBeginner,

Jak słusznie zauważyłeś, w momencie, gdy odkryjesz, że Twoja witryna została zhakowana, czas jest kluczowy. Każda sekunda się liczy.

Z doświadczenia wiemy, że najlepiej jest szukać profesjonalnej pomocy, jeśli ktoś nie jest biegły technicznie lub nie zna WordPressa. Zależy to jednak również od powagi problemu i dostawcy hostingu. Niektórzy dostawcy hostingu, jak Kinsta, oferują bezpłatne usługi usuwania złośliwego oprogramowania. Może to być zaleta i oszczędność kosztów w takich sytuacjach.

Dzięki za udostępnienie.