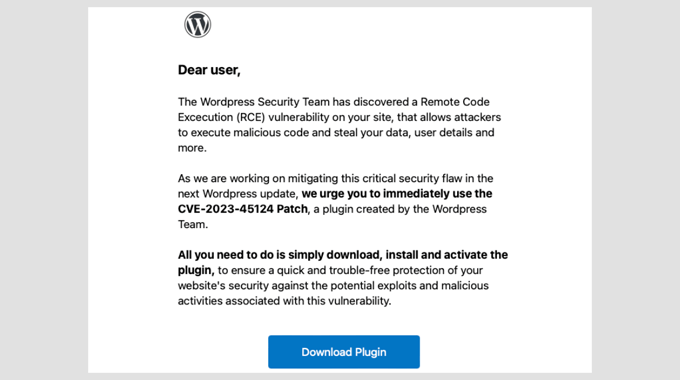

Imagine abrir sua caixa de entrada e ver um e-mail urgente da ‘Equipe de Segurança do WordPress’. Ele avisa que seu site tem uma vulnerabilidade séria e o incentiva a agir rapidamente.

Você entra em pânico. Perder seu site pode significar perder clientes, receita ou anos de trabalho árduo. Mas eis o detalhe – este e-mail não é real.

É um golpe projetado para enganá-lo a clicar em um link perigoso.

Infelizmente, e-mails falsos de segurança estão se tornando mais comuns. Ouvimos de muitos usuários que caíram no golpe e danificaram acidentalmente seus sites.

Neste guia, mostraremos como saber se um e-mail de segurança do WordPress é real ou falso.

Você aprenderá como esses golpes funcionam, os sinais de alerta a serem observados e o que fazer se receber um e-mail suspeito. Ao final, você saberá exatamente como manter seu site seguro.

Como Funcionam Esses E-mails Falsos de Segurança do WordPress

Os golpistas estão ficando mais espertos. Eles sabem que os proprietários de sites se preocupam com a segurança, então criam e-mails que parecem oficiais.

WordPress é o construtor de sites mais popular, e também é muito seguro. Hackers maliciosos têm dificuldade em encontrar vulnerabilidades no código do WordPress, então eles precisam recorrer a enganar os proprietários de sites com e-mails falsos.

Esses e-mails podem alegar ser da Equipe de Segurança do WordPress, do seu provedor de hospedagem ou de uma empresa de segurança conhecida.

A mensagem geralmente inclui:

- Um aviso sobre uma vulnerabilidade em seu site.

- Uma referência a uma falha de segurança com um nome como “CVE-2025-45124.”

- Um pedido urgente para tomar uma atitude clicando em um link ou baixando um patch de segurança.

Mas eis o truque: o link não leva ao WordPress.org. Em vez disso, ele leva a um site de phishing que parece real, mas foi projetado para roubar suas credenciais de login. Alguns e-mails também pedem para você instalar um plugin que contém malware.

Uma vez que os golpistas ganham acesso ao seu site, eles podem adicionar backdoors, redirecionar visitantes para sites prejudiciais ou até mesmo bloquear você completamente. É por isso que é importante reconhecer esses e-mails falsos antes que seja tarde demais.

Sinais de Alerta 🚩🚩: Como Identificar um E-mail Falso de Segurança do WordPress Antes que Seja Tarde Demais

Identificar um e-mail falso de segurança do WordPress nem sempre é fácil. Alguns golpistas usam logotipos, formatação profissional e termos técnicos para fazer suas mensagens parecerem legítimas.

No entanto, existem certos sinais de alerta facilmente identificáveis que denunciam esses golpes. Aqui estão os mais comuns:

- Endereço de E-mail Suspeito: Olhe para o domínio do remetente. E-mails genuínos do WordPress vêm de

@wordpress.orgou@wordpress.net. Se você vir qualquer outra coisa, é falso. - Linguagem Urgente: Frases como “Aja agora!” ou “Ação imediata necessária!” são projetadas para criar pânico.

- Gramática e Formatação Ruins: Muitos e-mails de golpe têm erros de digitação, frases estranhas ou inconsistências na marca. Você pode compará-los com e-mails anteriores do WordPress para clareza e tom.

- Links Que Não Correspondem ao Destino: Passe o mouse sobre qualquer link no e-mail (Não Clique!) para ver para onde ele leva. Se não apontar para

wordpress.org, não clique. - Anexos Inesperados: O WordPress nunca envia anexos em e-mails de segurança. Se houver um arquivo anexado, é um golpe.

- Solicitações de Senha: O WordPress nunca solicitará sua senha ou credenciais de login por e-mail.

Ao longo dos anos, vimos todos esses truques em ação. Um usuário com quem trabalhamos até clicou em um link de um e-mail falso e, sem saber, entregou seus detalhes de login.

O site deles foi comprometido em poucas horas, redirecionando visitantes para uma página de phishing. Histórias como essa nos lembram o quão importante é permanecer cauteloso e verificar cada detalhe nesses e-mails.

Assim que você começar a reconhecer esses sinais de alerta, sentirá mais confiança ao lidar com e-mails suspeitos.

Lembre-se, levar alguns segundos para verificar um e-mail pode poupá-lo de dias — ou até semanas — de limpeza em seu site.

Acha que um E-mail de Segurança do WordPress é Real? Veja Como Saber com Certeza

Às vezes, até os proprietários de sites mais cautelosos hesitam ao ver um e-mail de segurança bem elaborado.

Os golpistas estão cada vez melhores em fazer suas mensagens parecerem reais. No entanto, sempre há uma maneira de verificar a autenticidade antes de agir.

Veja como abordamos isso sempre que recebemos um e-mail relacionado à segurança:

1. Verifique as Fontes Oficiais do WordPress

O WordPress publica avisos de segurança em WordPress.org. Se um e-mail alega haver uma vulnerabilidade crítica, verifique o site oficial primeiro.

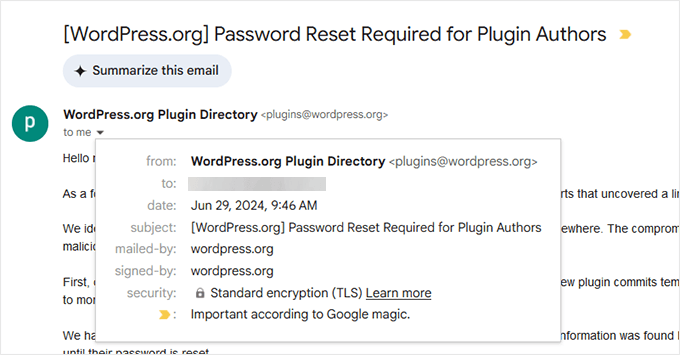

2. Verifique o Remetente do E-mail e as Informações de Assinatura

E-mails oficiais do WordPress serão sempre enviados do nome de domínio WordPress.org. Em alguns casos, eles também podem vir de WordPress.net.

3. Compare com E-mails Anteriores do WordPress

Se você já recebeu e-mails de segurança reais do WordPress antes, pode verificar diferenças no tom, estrutura e marca.

E-mails falsos geralmente têm redação estranha, fontes inconsistentes ou espaçamento incorreto. E-mails oficiais do WordPress são escritos e formatados profissionalmente.

4. Procure por um Aviso de Segurança Correspondente do Seu Provedor de Hospedagem

Empresas de hospedagem WordPress confiáveis como Bluehost, SiteGround e Hostinger publicam atualizações de segurança verificadas em seus sites. Se o seu provedor de hospedagem não mencionou o problema, o e-mail pode ser falso.

5. Passe o mouse sobre os links antes de clicar

Antes de clicar em qualquer link, passe o mouse sobre ele para ver para onde ele leva. Se não apontar para wordpress.org ou para o site oficial do seu provedor, não confie nele.

Hackers podem usar nomes de domínio enganosos que parecem ser um nome de domínio do wordpress.org, mas na verdade não são.

Por exemplo, um domínio chamado security-wordpress[.]org não é um nome de domínio oficial do WordPress, mas alguns usuários podem não perceber isso a tempo.

6. Use um Plugin de Segurança do WordPress

Plugins como Wordfence e Sucuri rastreiam vulnerabilidades e enviam alertas de segurança reais. Se o seu plugin não mencionar a vulnerabilidade, então é provável que seja um golpe.

Uma vez, um usuário nos enviou um e-mail de segurança que parecia real. Ele mencionava uma vulnerabilidade de plugin, incluía um número CVE e até tinha o logotipo do WordPress.

Mas quando verificamos o WordPress.org, não havia menção a isso. Uma rápida olhada no cabeçalho do e-mail mostrou que ele veio de um domínio suspeito, confirmando que era uma tentativa de phishing.

Estas etapas rápidas de verificação podem ajudar você a evitar cair em golpes. Se você tiver alguma dúvida, espere e verifique — alertas de segurança reais não desaparecerão em algumas horas.

O que fazer se você receber um e-mail de segurança falso

Então, você identificou um e-mail de segurança falso. E agora?

A pior coisa que você pode fazer é entrar em pânico e clicar em qualquer coisa dentro do e-mail. Em vez disso, tome estas medidas para proteger seu site e denunciar o golpe.

🫸 Não clique em nenhum link

Mesmo que o e-mail pareça legítimo, nunca clique em links ou baixe anexos. Se você já clicou, então altere sua senha do WordPress imediatamente.

🕵️ Verifique seu site em busca de atividades suspeitas

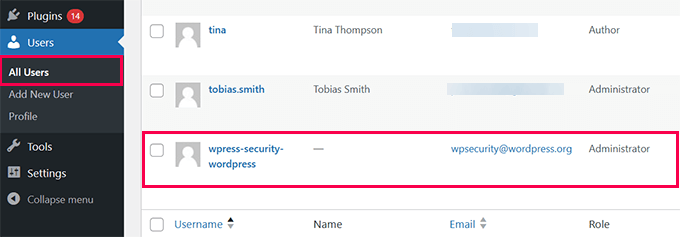

Faça login no seu painel do WordPress e procure por usuários administradores desconhecidos, plugins recém-instalados ou alterações de configurações.

📨 Denuncie o E-mail para sua Provedora de Hospedagem

A maioria das empresas de hospedagem web possui equipes de segurança dedicadas que lidam com golpes de phishing. Entre em contato com a equipe de suporte do seu provedor e forneça detalhes sobre o e-mail suspeito.

🚩 Marque como Spam

Marcar o e-mail como spam na sua caixa de entrada ajuda os provedores de e-mail a filtrar mensagens semelhantes no futuro.

Os filtros de spam de grandes empresas de e-mail como Gmail e Outlook são incrivelmente inteligentes e obtêm dados de várias outras empresas de filtragem de spam. Quando você marca um e-mail como spam, você ensina seus algoritmos a identificar e-mails semelhantes no futuro e bloqueá-los.

🔍 Execute uma Verificação de Segurança

Use um plugin de segurança do WordPress como Wordfence e Sucuri para verificar se há malware, apenas para garantir. Para obter informações sobre como fazer isso, consulte nosso guia sobre como verificar seu site WordPress em busca de código potencialmente malicioso.

Um proprietário de site com quem trabalhamos ignorou um e-mail falso de segurança, mas depois descobriu que sua página de login do WordPress havia sido atacada.

Felizmente, eles tinham o Cloudflare (gratuito) configurado em seu site, o que bloqueou tentativas de login maliciosas em seu site.

O Que Acontece Se Você Cair no Golpe?

Clicou em um link em um e-mail falso? Instalou um plugin suspeito? Não se preocupe, você não está sozinho.

Já vimos proprietários de sites entrarem em pânico após perceberem que foram enganados, mas agir rapidamente pode minimizar os danos.

Veja o que você precisa fazer imediatamente:

1. Altere Suas Senhas: Se você inseriu seus dados de login do WordPress, altere sua senha imediatamente. Além disso, você precisará atualizar suas senhas de hospedagem, FTP e banco de dados para evitar acesso não autorizado.

2. Revogue Usuários Administradores Desconhecidos: Faça login no seu painel do WordPress e verifique Usuários » Todos os Usuários. Se você vir uma conta de administrador desconhecida, precisará excluí-la.

3. Verifique seu site em busca de malware: Use um plugin de scanner de segurança como Wordfence ou Sucuri para verificar arquivos maliciosos, backdoors ou alterações não autorizadas.

4. Restaure um Backup Limpo: Se o seu site foi comprometido, você deve restaurar um backup de antes de clicar no e-mail falso.

Idealmente, você deve ter seus próprios backups de um plugin de backup do WordPress como o Duplicator. Recomendamos o Duplicator porque ele é seguro, confiável e torna muito fácil restaurar seu site quando algo ruim acontece. Leia nossa análise completa do Duplicator para saber mais.

No entanto, se você não tiver um backup, pode tentar entrar em contato com seu provedor de hospedagem. A maioria das boas empresas de hospedagem WordPress mantém backups e pode ajudá-lo a restaurar seu site a partir de um backup limpo.

5. Verifique o Gerenciador de Arquivos do Seu Site

Acesse o painel de controle da sua hospedagem ou FTP e procure por arquivos modificados recentemente. Se encontrar scripts PHP desconhecidos, eles podem fazer parte de um backdoor.

Hackers frequentemente usam nomes enganosos como wp-system.php, admin-logs.php ou config-checker.php para se misturar aos arquivos principais do WordPress. Alguns podem até usar strings aleatórias como abc123.php ou criar diretórios ocultos em /wp-content/uploads/.

6. Atualize o WordPress e Todos os Plugins

Se um invasor explorou uma vulnerabilidade, atualizar seu site garante que ele não possa usar o mesmo método novamente. Temas, plugins ou arquivos principais do WordPress desatualizados podem conter falhas de segurança que os hackers exploram.

Vá para Painel » Atualizações e instale as versões mais recentes. Você pode ver nosso guia em como atualizar o WordPress com segurança para mais detalhes.

Uma vez ajudamos o proprietário de uma pequena empresa cujo site havia sido comprometido após a instalação de um patch de segurança falso.

O hacker injetou scripts maliciosos que redirecionaram os visitantes para um site de phishing. Felizmente, eles tinham um backup recente, e restaurá-lo juntamente com a redefinição de senhas salvou o site deles.

Se o seu site foi hackeado, você pode seguir nosso guia passo a passo para limpar seu site WordPress: Como Corrigir um Site WordPress Hackeado (Guia para Iniciantes).

Como Proteger Seu Site Contra Futuros Golpes

Prevenir e-mails de segurança falsos é tão importante quanto identificá-los. Embora os golpistas sempre tentem novos truques, tomar algumas precauções pode manter seu site seguro.

- Ative a Autenticação de Dois Fatores (2FA): Adicionar 2FA ao seu login do WordPress impede o acesso não autorizado, mesmo que sua senha seja roubada.

- Use Plugins de Firewall e Segurança do WordPress: Use um firewall do WordPress como o Cloudflare e, em seguida, reforce-o com um plugin de segurança como Wordfence ou Sucuri.

- Atualize o WordPress, Plugins e Temas: Manter tudo atualizado impede que hackers explorem vulnerabilidades conhecidas.

- Verifique E-mails Antes de Agir: Sempre verifique o WordPress.org e o site do seu provedor de hospedagem antes de agir com base em e-mails de segurança.

- Eduque Sua Equipe: Se vários membros da equipe trabalham em seu site, treine-os para reconhecer e-mails de phishing e relatar qualquer coisa suspeita.

Seguindo estas etapas, você tornará muito mais difícil para os golpistas enganá-lo e manterá seu site WordPress seguro.

Mantenha-se Um Passo à Frente e Mantenha Seu Site Seguro

E-mails falsos de segurança do WordPress podem parecer assustadores, mas agora você sabe como identificá-los antes que causem qualquer dano.

Lembre-se, os golpistas contam com medo e urgência, mas você pode superá-los facilmente mantendo a calma e a tranquilidade 😎.

Da próxima vez que vir um e-mail suspeito, respire fundo, desacelere e verifique os detalhes. Você está no controle.

Ao verificar e-mails, manter seu site WordPress atualizado e usar as ferramentas de segurança corretas, você pode tornar seu site um alvo muito mais difícil para os golpistas.

Quer levar a segurança do seu site para o próximo nível? Compilamos um guia completo de segurança do WordPress com dicas passo a passo. Você também pode gostar de ver nossa seleção especializada dos melhores scanners de segurança do WordPress para detectar malware e hacks.

Se você gostou deste artigo, por favor, inscreva-se em nosso Canal do YouTube para tutoriais em vídeo do WordPress. Você também pode nos encontrar no Twitter e no Facebook.

Tem alguma pergunta ou sugestão? Por favor, deixe um comentário para iniciar a discussão.