E-posta kutunuzu açtığınızı ve 'WordPress Güvenlik Ekibi'nden acil bir e-posta gördüğünüzü hayal edin. Sitenizin ciddi bir güvenlik açığı olduğunu size bildirir ve hızlı hareket etmenizi ister.

Paniklersiniz. Web sitenizi kaybetmek, müşteri, gelir veya yıllarca süren sıkı çalışmayı kaybetmek anlamına gelebilir. Ama işin aslı şu ki, bu e-posta gerçek değil.

Tehlikeli bir bağlantıya tıklamanızı sağlamak için tasarlanmış bir dolandırıcılıktır.

Ne yazık ki, sahte güvenlik e-postaları giderek yaygınlaşıyor. Dolandırıcılığa kanıp yanlışlıkla web sitelerine zarar veren birçok kullanıcıdan haber aldık.

Bu rehberde, bir WordPress güvenlik e-postasının gerçek mi yoksa sahte mi olduğunu nasıl anlayacağınızı göstereceğiz.

Bu dolandırıcılıkların nasıl çalıştığını, dikkat etmeniz gereken kırmızı bayrakları ve şüpheli bir e-posta alırsanız ne yapmanız gerektiğini öğreneceksiniz. Sonunda, web sitenizi nasıl güvende tutacağınızı tam olarak bileceksiniz.

Bu Sahte WordPress Güvenlik E-postaları Nasıl Çalışır?

Dolandırıcılar akıllanıyor. Web sitesi sahiplerinin güvenlik konusunda endişelendiğini biliyorlar, bu yüzden resmi görünen e-postalar oluşturuyorlar.

WordPress, en popüler web sitesi oluşturucu olmasının yanı sıra oldukça güvenlidir. Kötü niyetli bilgisayar korsanlarının WordPress kodundaki güvenlik açıklarını bulması zordur, bu yüzden sahte e-postalarla site sahiplerini dolandırmaya başvurmak zorunda kalırlar.

Bu e-postalar WordPress Güvenlik Ekibi, barındırma sağlayıcınız veya bilinen bir güvenlik şirketinden geliyormuş gibi görünebilir.

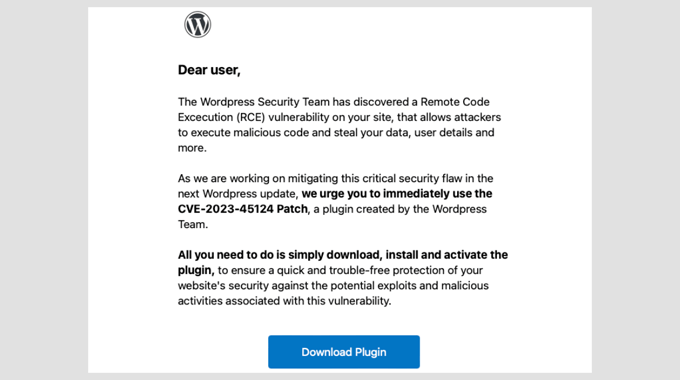

Mesaj genellikle şunları içerir:

- Sitenizdeki bir güvenlik açığı hakkında uyarı.

- “CVE-2025-45124” gibi bir isimle bir güvenlik açığına atıfta bulunulması.

- Bir bağlantıya tıklayarak veya bir güvenlik yaması indirerek harekete geçme talebi.

Ancak işin püf noktası şu: bağlantı WordPress.org'a gitmiyor. Bunun yerine, gerçek gibi görünen ancak giriş kimlik bilgilerinizi çalmak için tasarlanmış bir kimlik avı sitesine yönlendiriyor. Bazı e-postalar ayrıca kötü amaçlı yazılım içeren bir eklenti yüklemenizi de ister.

Dolandırıcılar sitenize erişim sağladıklarında, arka kapılar ekleyebilir, ziyaretçileri zararlı sitelere yönlendirebilir veya sizi tamamen kilitleyebilirler. Bu yüzden, çok geç olmadan bu sahte e-postaları tanımak önemlidir.

Kırmızı Bayraklar 🚩🚩: Çok Geç Olmadan Sahte Bir WordPress Güvenlik E-postasını Nasıl Tespit Edersiniz

Sahte bir WordPress güvenlik e-postasını tespit etmek her zaman kolay değildir. Bazı dolandırıcılar, mesajlarını meşru göstermek için logolar, profesyonel biçimlendirme ve teknik terimler kullanır.

Ancak, bu dolandırıcılıkları ele veren, kolayca tespit edilebilen belirli kırmızı bayraklar vardır. İşte en yaygın olanları:

- Şüpheli E-posta Adresi: Gönderenin alan adına bakın. Gerçek WordPress e-postaları

@wordpress.orgveya@wordpress.netadreslerinden gelir. Başka bir şey görürseniz, bu sahtedir. - Acil Dil: “Hemen harekete geçin!” veya “Acil eylem gerekli!” gibi ifadeler panik yaratmak için tasarlanmıştır.

- Kötü Dilbilgisi ve Biçimlendirme: Birçok dolandırıcılık e-postasında yazım hataları, garip ifadeler veya tutarsız markalaşma bulunur. Netlik ve ton için WordPress'ten gelen geçmiş e-postalarla karşılaştırabilirsiniz.

- Hedefle Eşleşmeyen Bağlantılar: E-postadaki herhangi bir bağlantının üzerine gelin (Tıklamayın!) nereye gittiğini görmek için. Eğer

wordpress.org'a işaret etmiyorsa, tıklamayın. - Beklenmeyen Ekler: WordPress güvenlik e-postalarında asla ek göndermez. Eğer bir dosya eklenmişse, bu bir dolandırıcılıktır.

- Şifre İstekleri: WordPress asla e-posta yoluyla şifrenizi veya giriş kimlik bilgilerinizi istemez.

Yıllar boyunca bu hilelerin hepsini iş başında gördük. Çalıştığımız bir kullanıcı, sahte bir e-postadaki bir bağlantıya tıkladı ve farkında olmadan giriş bilgilerini verdi.

Siteleri saatler içinde ele geçirildi ve ziyaretçileri bir kimlik avı sayfasına yönlendirdi. Bu tür hikayeler, dikkatli olmanın ve bu e-postalardaki her ayrıntıyı doğrulamanın ne kadar önemli olduğunu bize hatırlatıyor.

Bu kırmızı bayrakları tanımaya başladığınızda, şüpheli e-postaları ele alma konusunda daha güvende hissedeceksiniz.

Unutmayın, bir e-postayı doğrulamak için harcayacağınız birkaç saniye, sitenizi temizlemek için harcayacağınız günlerden—hatta haftalardan—kurtarabilir.

Bir WordPress Güvenlik E-postasının Gerçek Olduğunu mu Düşünüyorsunuz? İşte Emin Olmanın Yolları

Bazen en dikkatli web sitesi sahipleri bile iyi hazırlanmış bir güvenlik e-postası gördüklerinde tereddüt ederler.

Dolandırıcılar mesajlarını gerçek gibi göstermekte ustalaşıyor. Ancak, harekete geçmeden önce orijinalliği doğrulamanın her zaman bir yolu vardır.

Güvenlikle ilgili bir e-posta aldığımızda yaklaşımımız şu şekildedir:

1. Resmi WordPress Kaynaklarını Kontrol Edin

WordPress, WordPress.org'da güvenlik bildirimleri yayınlar. Bir e-posta kritik bir güvenlik açığı olduğunu iddia ediyorsa, önce resmi siteyi kontrol edin.

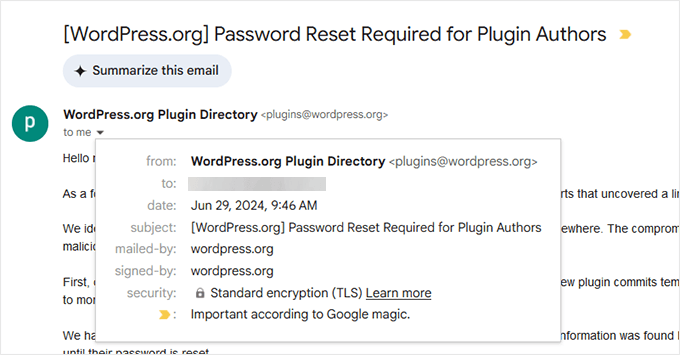

2. E-posta Göndericisini ve İmza Bilgilerini Kontrol Edin

Resmi WordPress e-postaları her zaman WordPress.org alan adından gönderilecektir. Bazı durumlarda, WordPress.net adresinden de gelebilirler.

3. Önceki WordPress E-postalarıyla Karşılaştırın

Daha önce WordPress'ten gerçek güvenlik e-postaları aldıysanız, ton, yapı ve markalamadaki farklılıkları kontrol edebilirsiniz.

Sahte e-postalarda genellikle garip ifadeler, tutarsız yazı tipleri veya yanlış boşluklar bulunur. WordPress'ten gelen resmi e-postalar profesyonelce yazılmış ve biçimlendirilmiştir.

4. Barındırma Sağlayıcınızdan Eşleşen Bir Güvenlik Bildirimi Arayın

Saygın WordPress hosting şirketleri, Bluehost, SiteGround ve Hostinger gibi şirketler web sitelerinde doğrulanmış güvenlik güncellemeleri yayınlar. Barındırma sağlayıcınız sorunu belirtmemişse, e-posta sahte olabilir.

5. Tıklamadan Önce Bağlantıların Üzerine Gelin

Herhangi bir bağlantıya tıklamadan önce, nereye gittiğini görmek için üzerine gelin. wordpress.org veya barındırma sağlayıcınızın resmi sitesine işaret etmiyorsa, ona güvenmeyin.

Hackerlar, wordpress.org alan adına benzeyebilecek ancak aslında olmayan aldatıcı alan adları kullanabilirler.

Örneğin, security-wordpress[.]org adlı bir alan adı resmi bir WordPress alan adı değildir, ancak bazı kullanıcılar bunu zamanında fark etmeyebilir.

6. Bir WordPress Güvenlik Eklentisi Kullanın

Wordfence ve Sucuri gibi eklentiler güvenlik açıklarını izler ve gerçek güvenlik uyarıları gönderir. Eklentiniz güvenlik açığını belirtmiyorsa, bu muhtemelen bir dolandırıcılıktır.

Bir keresinde bir kullanıcı bize gerçek gibi görünen bir güvenlik e-postası gönderdi. Bir eklenti açığından bahsediyordu, bir CVE numarası içeriyordu ve hatta WordPress logosu vardı.

Ancak WordPress.org'u kontrol ettiğimizde, bununla ilgili hiçbir bilgi yoktu. E-posta başlığına hızlı bir bakış, şüpheli bir alan adından geldiğini gösterdi ve bunun bir kimlik avı girişimi olduğunu doğruladı.

Bu hızlı doğrulama adımları, dolandırıcılıklara düşmenizi önlemeye yardımcı olabilir. Şüpheye düştüğünüzde, bekleyin ve doğrulayın - gerçek güvenlik uyarıları birkaç saat içinde kaybolmaz.

Sahte Bir Güvenlik E-postası Alırsanız Ne Yapmalısınız

Yani, sahte bir güvenlik e-postası fark ettiniz. Şimdi ne yapacaksınız?

Yapabileceğiniz en kötü şey panik yapmak ve e-postadaki herhangi bir şeye tıklamaktır. Bunun yerine, web sitenizi korumak ve dolandırıcılığı bildirmek için bu adımları izleyin.

🫸 Herhangi Bir Bağlantıya Tıklamayın

E-posta meşru görünse bile, asla bağlantılara tıklamayın veya ekleri indirmeyin. Zaten tıkladıysanız, hemen WordPress parolanızı değiştirin.

🕵️ Web Sitenizi Şüpheli Etkinliklere Karşı Kontrol Edin

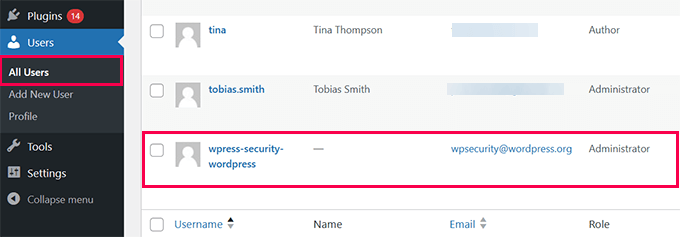

WordPress kontrol panelinize giriş yapın ve tanımadığınız yönetici kullanıcıları, yakın zamanda yüklenmiş eklentileri veya ayar değişikliklerini kontrol edin.

📨 E-postayı Barındırma Sağlayıcınıza Bildirin

Çoğu web barındırma şirketi, kimlik avı dolandırıcılıklarıyla ilgilenen özel güvenlik ekiplerine sahiptir. Barındırma sağlayıcınızın destek ekibiyle iletişime geçin ve şüpheli e-posta hakkında ayrıntılı bilgi verin.

🚩 Spam Olarak İşaretle

E-postayı gelen kutunuzda spam olarak işaretlemek, e-posta sağlayıcılarının gelecekte benzer mesajları filtrelemesine yardımcı olur.

Gmail ve Outlook gibi büyük e-posta şirketlerindeki spam filtreleri inanılmaz derecede akıllıdır ve diğer birçok spam filtreleme şirketinden veri alırlar. Bir e-postayı spam olarak işaretlediğinizde, algoritmalarına gelecekte benzer e-postaları tanımlamaları ve engellemeleri için öğretirsiniz.

🔍 Güvenlik Taraması Yapın

Güvenli tarafta kalmak için Wordfence ve Sucuri gibi bir WordPress güvenlik eklentisi kullanarak kötü amaçlı yazılımları tarayın. Bunu nasıl yapacağınızla ilgili bilgi için, WordPress sitenizi potansiyel olarak kötü amaçlı kodlara karşı nasıl tarayacağınıza dair rehberimize göz atın.

Çalıştığımız bir web sitesi sahibi, sahte bir güvenlik e-postasını görmezden geldi ancak daha sonra WordPress giriş sayfasının saldırıya uğradığını öğrendi.

Neyse ki, web sitelerinde Cloudflare (ücretsiz olarak) kurulu olduğundan, bu durum web sitelerindeki kötü amaçlı giriş denemelerini engelledi.

Dolandırıcılığa Kanarsanız Ne Olur?

Sahte bir e-postadaki bir bağlantıya tıkladınız mı? Şüpheli bir eklenti mi yüklediniz? Endişelenmeyin, yalnız değilsiniz.

Aldatıldıklarını fark ettikten sonra site sahiplerinin paniğe kapıldığını gördük, ancak hızlı hareket etmek hasarı en aza indirebilir.

Hemen yapmanız gerekenler şunlardır:

1. Parolalarınızı Değiştirin: WordPress giriş bilgilerinizi girdiyseniz, hemen parolanızı değiştirin. Ayrıca, yetkisiz erişimi önlemek için barındırma, FTP ve veritabanı parolalarınızı güncellemeniz gerekecektir.

2. Bilinmeyen Yönetici Kullanıcılarını Kaldır: WordPress kontrol panelinize giriş yapın ve Kullanıcılar » Tüm Kullanıcılar'ı kontrol edin. Tanımadığınız bir yönetici hesabı görürseniz, onu silmeniz gerekir.

3. Web Sitenizi Kötü Amaçlı Yazılımlara Karşı Tarayın: Kötü amaçlı dosyaları, arka kapıları veya yetkisiz değişiklikleri kontrol etmek için Wordfence veya Sucuri gibi bir güvenlik tarayıcı eklentisi kullanın.

4. Temiz Bir Yedekten Geri Yükleme: Siteniz ele geçirildiyse, sahte e-postaya tıklamadan önceki bir tarihe ait yedekten geri yükleme yapmalısınız.

İdeal olarak, Duplicator gibi bir WordPress yedekleme eklentisi ile kendi yedeklerinizi almalısınız. Duplicator'ı öneriyoruz çünkü güvenlidir, güvenilirdir ve kötü bir şey olduğunda web sitenizi geri yüklemeyi çok kolaylaştırır. Daha fazla bilgi edinmek için tam Duplicator incelememizi okuyun.

Ancak, bir yedeğiniz yoksa, barındırma sağlayıcınızla iletişime geçmeyi deneyebilirsiniz. Çoğu iyi WordPress barındırma şirketi yedeklemeler tutar ve web sitenizi temiz bir yedekten geri yüklemenize yardımcı olabilir.

5. Web Sitenizin Dosya Yöneticisini Kontrol Edin

Barındırma kontrol panelinize veya FTP'ye erişin ve yakın zamanda değiştirilmiş dosyaları arayın. Tanımadığınız PHP betikleri bulursanız, bunlar bir arka kapının parçası olabilir.

Hackerlar genellikle wp-system.php, admin-logs.php veya config-checker.php gibi aldatıcı isimler kullanarak çekirdek WordPress dosyalarına karışırlar. Bazıları abc123.php gibi rastgele dizeler kullanabilir veya /wp-content/uploads/ içinde gizli dizinler oluşturabilir.

6. WordPress ve Tüm Eklentileri Güncelleyin

Bir saldırgan bir güvenlik açığından yararlandıysa, sitenizi güncellemeniz aynı yöntemi tekrar kullanamamalarını sağlar. Eski temalar, eklentiler veya WordPress çekirdek dosyaları, bilgisayar korsanlarının yararlandığı güvenlik açıklarını içerebilir.

Kontrol Paneli » Güncellemeler bölümüne gidin ve en son sürümleri yükleyin. Daha fazla ayrıntı için WordPress'i güvenle nasıl güncelleyeceğinize dair rehberimize göz atabilirsiniz.

Bir zamanlar sahte bir güvenlik yaması yükledikten sonra sitesi ele geçirilen küçük bir işletme sahibine yardım etmiştik.

Saldırgan, ziyaretçileri bir kimlik avı sitesine yönlendiren kötü amaçlı komut dosyaları enjekte etmişti. Neyse ki, yakın zamanda bir yedekleri vardı ve bunu geri yüklemek ve şifreleri sıfırlamak web sitelerini kurtardı.

Siteniz hacklendiyse, WordPress web sitenizi temizlemek için adım adım rehberimizi takip edebilirsiniz: Hacklenmiş Bir WordPress Sitesini Düzeltme (Yeni Başlayanlar İçin Rehber).

Web Sitenizi Gelecekteki Dolandırıcılıklardan Nasıl Korursunuz

Sahte güvenlik e-postalarını önlemek, onları tespit etmek kadar önemlidir. Dolandırıcılar her zaman yeni numaralar deneyecek olsa da, birkaç önlem almak sitenizi güvende tutabilir.

- İki Faktörlü Kimlik Doğrulamayı (2FA) Etkinleştirin: Parolanız çalınsa bile yetkisiz erişimi önlemek için WordPress girişinize 2FA eklemek.

- WordPress Güvenlik Duvarı ve Güvenlik Eklentileri Kullanın: Cloudflare gibi bir WordPress güvenlik duvarı kullanın ve ardından Wordfence veya Sucuri gibi bir güvenlik eklentisiyle güçlendirin.

- WordPress, Eklentileri ve Temaları Güncelleyin: Her şeyi güncel tutmak, bilgisayar korsanlarının bilinen güvenlik açıklarından yararlanmasını önler.

- Hareket Etmeden Önce E-postaları Doğrulayın: Güvenlik e-postalarına yanıt vermeden önce her zaman WordPress.org ve barındırma sağlayıcınızın web sitesini kontrol edin.

- Ekibinizi Eğitin: Sitenizde birden fazla ekip üyesi çalışıyorsa, onları kimlik avı e-postalarını tanımaları ve şüpheli herhangi bir şeyi bildirmeleri konusunda eğitin.

Bu adımları izleyerek, dolandırıcıların sizi kandırmasını çok daha zorlaştıracak ve WordPress sitenizi güvende tutacaksınız.

Bir Adım Önde Kalın ve Web Sitenizi Güvende Tutun

Sahte WordPress güvenlik e-postaları korkutucu gelebilir, ancak şimdi zarar vermeden önce onları nasıl tespit edeceğinizi biliyorsunuz.

Unutmayın, dolandırıcılar korku ve aciliyete güvenirler, ancak sakin ve serin kalarak onları kolayca alt edebilirsiniz 😎.

Bir dahaki sefere şüpheli bir e-posta gördüğünüzde, derin bir nefes alın, yavaşlayın ve ayrıntıları kontrol edin. Kontrol sizde.

E-postaları doğrulayarak, WordPress sitenizi güncel tutarak ve doğru güvenlik araçlarını kullanarak web sitenizi dolandırıcılar için çok daha zor bir hedef haline getirebilirsiniz.

Web sitenizin güvenliğini bir üst seviyeye taşımak ister misiniz? Adım adım ipuçları içeren kapsamlı bir WordPress güvenlik rehberi derledik. Ayrıca kötü amaçlı yazılımları ve hack'leri tespit etmek için en iyi WordPress güvenlik tarayıcıları hakkındaki uzman seçimimize de göz atmak isteyebilirsiniz.

Bu makaleyi beğendiyseniz, lütfen WordPress video eğitimleri için YouTube Kanalımıza abone olun. Bizi ayrıca Twitter ve Facebook'ta da bulabilirsiniz.

Bir sorunuz veya öneriniz mi var? Tartışmayı başlatmak için lütfen bir yorum bırakın.