WordPress web siteniz hacklendi mi?

Hackerlar, web sitenizi güvence altına aldıktan sonra bile geri dönebilmelerini sağlamak için genellikle bir arka kapı kurarlar. O arka kapıyı kaldıramadığınız sürece onları durduramazsınız.

Bu makalede, hacklenmiş bir WordPress sitesinde arka kapıyı nasıl bulacağınızı ve düzelteceğinizi göstereceğiz.

Web Sitenizin Hacklenip Hacklenmediğini Nasıl Anlarsınız

Bir WordPress web siteniz varsa, güvenliği ciddiye almanız gerekir. Çünkü web siteleri günde ortalama 44 kez saldırıya uğruyor.

Sitenizi güvende tutmak için en iyi uygulamaları nihai WordPress güvenlik kılavuzumuzda öğrenebilirsiniz.

Peki ya siteniz zaten hacklenmişse?

WordPress sitenizin hacklendiğine dair bazı işaretler arasında web sitesi trafiğinde veya performansında düşüş, eklenen kötü bağlantılar veya bilinmeyen dosyalar, bozulmuş ana sayfa, oturum açamama, şüpheli yeni kullanıcı hesapları ve daha fazlası yer alır.

Hacklenmiş bir web sitesini temizlemek inanılmaz derecede acı verici ve zor olabilir. Hacklenmiş WordPress sitenizi düzeltmeye yönelik başlangıç kılavuzumuzda sizi adım adım sürece götürüyoruz. Ayrıca, hackerların bıraktığı herhangi bir kötü amaçlı yazılım için sitenizi taradığınızdan emin olmalısınız.

Ve arka kapıyı kapatmayı unutmayın.

Akıllı bir hacker, web sitenizi sonunda temizleyeceğinizi bilir. Yapabilecekleri ilk şey, bir arka kapı kurmak olabilir, böylece WordPress web sitenizin ön kapısını güvence altına aldıktan sonra gizlice geri girebilirler.

Arka Kapı Nedir?

Bir arka kapı, bir bilgisayar korsanının sunucuya tespit edilmeden erişmesine ve normal oturum açmayı atlamasına olanak tanıyan bir web sitesine eklenen koddur. Bilgisayar korsanının, sömürülen eklentiyi veya web sitenize yönelik güvenlik açığını bulup kaldırdıktan sonra bile erişimi yeniden sağlamasına olanak tanır.

Arka kapılar, kullanıcı içeri girdikten sonra bir hack'in bir sonraki adımıdır. Bunun nasıl gerçekleşmiş olabileceğini, WordPress sitelerinin nasıl hacklendiği ve nasıl önleneceği hakkındaki rehberimizde öğrenebilirsiniz.

Arka kapılar genellikle WordPress güncellemelerinden kurtulur. Bu, her arka kapıyı bulup düzeltmediğiniz sürece sitenizin savunmasız kalacağı anlamına gelir.

Arka Kapılar Nasıl Çalışır?

Bazı arka kapılar basitçe gizlenmiş yönetici kullanıcı adlarıdır. Hacker'ın normal bir şekilde kullanıcı adı ve şifre yazarak giriş yapmasına izin verirler. Kullanıcı adı gizli olduğu için, başka birinin web sitenize erişimi olduğundan haberiniz bile olmaz.

Daha karmaşık arka kapılar, bilgisayar korsanının PHP kodu çalıştırmasına izin verebilir. Kodu web tarayıcılarını kullanarak web sitenize manuel olarak gönderirler.

Diğerlerinde, e-postaları WordPress hosting sunucunuz olarak göndermenize, SQL veritabanı sorguları çalıştırmanıza ve çok daha fazlasına olanak tanıyan tam teşekküllü bir kullanıcı arayüzü bulunur.

Bazı hackerlar birden fazla arka kapı dosyası bırakacaktır. Birini yükledikten sonra, erişimlerini sağlamak için başka bir tane ekleyeceklerdir.

Arka Kapılar Nerede Gizlenir?

Bulduğumuz her durumda, arka kapı bir WordPress dosyası gibi görünmek üzere gizlenmişti. Bir WordPress sitesindeki arka kapıların kodu en sık aşağıdaki konumlarda saklanır:

- Bir WordPress teması, ancak muhtemelen şu anda kullandığınız tema değil. Bir temadaki kod, WordPress'i güncellediğinizde üzerine yazılmaz, bu nedenle bir arka kapı yerleştirmek için iyi bir yerdir. Bu nedenle tüm aktif olmayan temaları silmenizi öneririz.

- WordPress eklentileri, bir arka kapıyı gizlemek için başka iyi bir yerdir. Temalar gibi, WordPress güncellemeleri tarafından üzerine yazılmazlar ve birçok kullanıcı eklentileri yükseltmekten çekinir.

- **Yüklemeler** klasörü yüzlerce veya binlerce medya dosyası içerebilir, bu nedenle bir arka kapıyı gizlemek için başka bir iyi yerdir. Blog yazarları, bir resim yükleyip gönderide kullandıkları için içeriğini neredeyse hiç kontrol etmezler.

- wp-config.php dosyası, WordPress'i yapılandırmak için kullanılan hassas bilgiler içerir. Bilgisayar korsanları tarafından en çok hedeflenen dosyalardan biridir.

- wp-includes klasörü, WordPress'in düzgün çalışması için gereken PHP dosyalarını içerir. Çoğu web sitesi sahibi klasörün ne içerdiğini kontrol etmediği için arka kapıları bulduğumuz başka bir yerdir.

Bulduğumuz Arka Kapı Örnekleri

Hackerların arka kapıları yüklediği yerlere ilişkin bazı örnekler aşağıdadır. Temizlediğimiz bir sitede arka kapı, wp-includes klasöründeydi. Dosyanın adı wp-user.php idi, bu da yeterince masum görünüyor, ancak bu dosya normal bir WordPress kurulumunda aslında mevcut değildir.

Başka bir örnekte, yüklemeler klasöründe hello.php adında bir PHP dosyası bulduk. Hello Dolly eklentisi gibi görünüyor. Garip olan, bilgisayar korsanının bunu eklentiler klasörü yerine yüklemeler klasörüne koymasıdır.

Ayrıca .php dosya uzantısını kullanmayan arka kapılar da bulduk. Bir örnek wp-content.old.tmp adlı bir dosyaydı ve ayrıca .zip uzantılı dosyalarda da arka kapılar bulduk.

Gördüğünüz gibi, hacker'lar bir arka kapıyı gizlerken çok yaratıcı yaklaşımlar sergileyebilirler.

Çoğu durumda, dosyalar her türlü işlemi gerçekleştirebilen Base64 kodu ile kodlanmıştı. Örneğin, spam bağlantıları ekleyebilir, ek sayfalar ekleyebilir, ana siteyi spam sayfalarına yönlendirebilir ve daha fazlasını yapabilirler.

Bu bağlamda, hacklenmiş bir WordPress sitesinde arka kapıyı nasıl bulacağımıza ve düzelteceğimize bakalım.

Hacklenmiş Bir WordPress Sitesinde Arka Kapı Nasıl Bulunur ve Düzeltilir

Artık bir arka kapının ne olduğunu ve nerede gizlenebileceğini biliyorsunuz. Zor kısım onu bulmak! Ondan sonra, onu temizlemek dosya veya kodu silmek kadar kolaydır.

1. Potansiyel Olarak Kötü Amaçlı Kodu Tara

Web sitenizi arka kapılar ve güvenlik açıkları için taramanın en kolay yolu, bir WordPress kötü amaçlı yazılım tarayıcı eklentisidir. Sucuri'yi öneriyoruz çünkü bize 3 ayda 450.000 WordPress saldırısını, 29.690 arka kapı ile ilgili saldırı dahil olmak üzere engellememize yardımcı oldu.

WordPress için web sitenizi yaygın tehditlere karşı taramanıza ve WordPress güvenliğinizi güçlendirmenize olanak tanıyan ücretsiz bir Sucuri güvenlik eklentisi sunuyorlar. Ücretli sürüm, her gün bir kez çalışan ve arka kapıları ve diğer güvenlik sorunlarını arayan bir sunucu tarafı tarayıcı içerir.

Sucuri'ye harika bir alternatif, otomatik bir kötü amaçlı yazılım temizleme özelliğine sahip olan MalCare'dir. Bu, web sitenizdeki arka kapılar dahil tüm kötü amaçlı yazılım dosyalarını kaldıracaktır.

WordPress sitenizi potansiyel olarak kötü amaçlı kodlara karşı nasıl tarayacağınız hakkındaki rehberimizden daha fazla bilgi edinin.

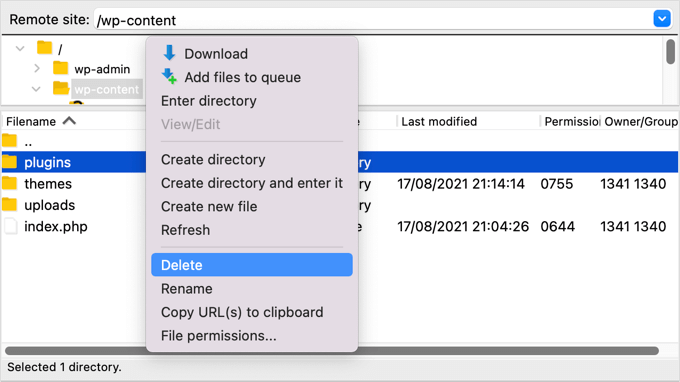

2. Eklentiler Klasörünüzü Silin

Eklenti klasörlerinizde şüpheli dosyalar ve kod aramak zaman alıcıdır. Ve hackerlar çok sinsi olduğu için bir arka kapı bulacağınızın garantisi yoktur.

The best thing you can do is delete your plugins directory, and then reinstall your plugins from scratch. This is the only way to know for sure that there are no backdoors in your plugins.

Eklentiler dizininize bir FTP istemcisi veya WordPress barındırma dosya yöneticisi aracılığıyla erişebilirsiniz. Daha önce FTP kullanmadıysanız, WordPress'e dosya yüklemek için FTP'nin nasıl kullanılacağına dair kılavuzumuza bakmak isteyebilirsiniz.

Yazılımı kullanarak web sitenizin wp-content klasörüne gitmeniz gerekecektir. Oradayken, plugins klasörüne sağ tıklayıp 'Sil' seçeneğini seçmelisiniz.

3. Tema Klasörünüzü Silin

Aynı şekilde, tema dosyalarınız arasında bir arka kapı aramakla zaman harcamak yerine, onları silmek daha iyidir.

plugin klasörünüzü sildikten sonra, themes klasörünü vurgulayın ve aynı şekilde silin.

O klasörde bir arka kapı olup olmadığını bilmiyorsunuz, ama varsa, artık yok. Zaman kazandınız ve fazladan bir saldırı noktasını ortadan kaldırdınız.

Şimdi ihtiyacınız olan temaları yeniden yükleyebilirsiniz.

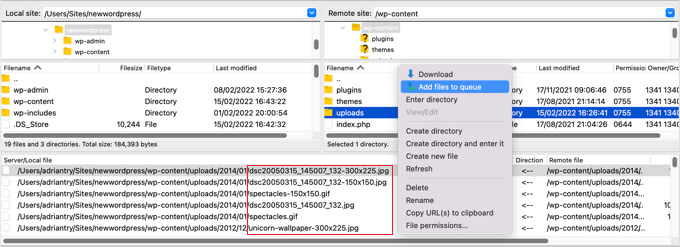

4. Yüklemeler Klasöründe PHP Dosyalarını Ara

Ardından, uploads klasörüne göz atmalı ve içinde herhangi bir PHP dosyası olmadığından emin olmalısınız.

Bu klasörde bir PHP dosyasının bulunması için iyi bir neden yoktur çünkü burası resimler gibi medya dosyalarını depolamak için tasarlanmıştır. Orada bir PHP dosyası bulursanız, silinmelidir.

plugins ve themes klasörleri gibi, uploads klasörünü de wp-content klasöründe bulacaksınız. Klasörün içinde, dosyaları yüklediğiniz her yıl ve ay için birden fazla klasör bulacaksınız. Her klasörde PHP dosyalarını kontrol etmeniz gerekecektir.

Bazı FTP istemcileri klasörü özyinelemeli olarak arayan araçlar sunar. Örneğin, FileZilla kullanıyorsanız, klasöre sağ tıklayıp ‘Kuyruğa dosya ekle’ seçeneğini seçebilirsiniz. Klasörün alt dizinlerinde bulunan tüm dosyalar alt bölmedeki kuyruğa eklenecektir.

Artık .php uzantılı dosyaları arayarak listede gezinebilirsiniz.

Alternatif olarak, SSH konusunda bilgili ileri düzey kullanıcılar aşağıdaki komutu yazabilir:

find uploads -name "*.php" -print

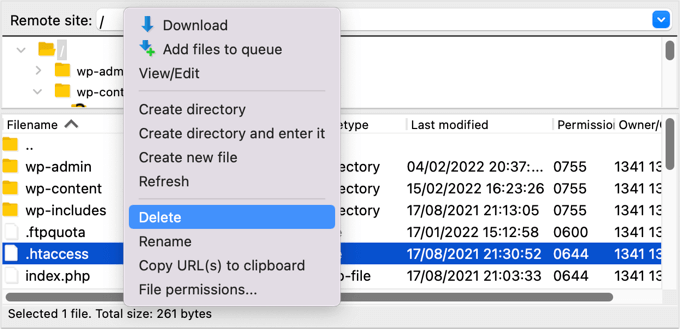

5. .htaccess Dosyasını Silin

Bazı hackerlar, ziyaretçilerinizi farklı bir web sitesine yönlendirecek kodları .htaccess dosyanıza ekleyebilir.

Bir FTP istemcisi veya dosya yöneticisi kullanarak, dosyayı web sitenizin kök dizininden silmeniz yeterlidir ve otomatik olarak yeniden oluşturulacaktır.

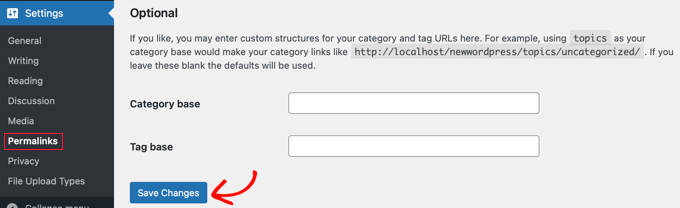

Bir nedenle yeniden oluşturulmazsa, WordPress yönetici panelinizdeki Ayarlar » Kalıcı Bağlantılar bölümüne gitmelisiniz. 'Değişiklikleri Kaydet' düğmesine tıklamak yeni bir .htaccess dosyası kaydedece.

6. Check the wp-config.php File

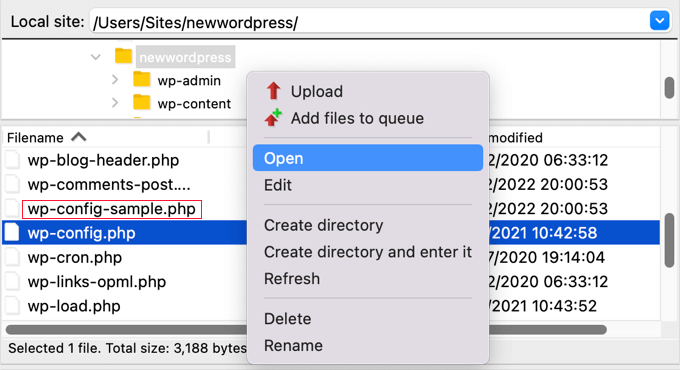

wp-config.php dosyası, WordPress'in veritabanıyla iletişim kurmasını sağlayan bilgileri, WordPress kurulumunuz için güvenlik anahtarlarını ve geliştirici seçeneklerini içeren temel bir WordPress dosyasıdır.

Dosya web sitenizin kök klasöründe bulunur. FTP istemcinizde Aç veya Düzenle seçeneklerini seçerek dosyanın içeriğini görüntüleyebilirsiniz.

Şimdi dosyaların içeriğini dikkatlice incelemelisiniz, olağandışı bir şey olup olmadığını görmek için. Dosyayı aynı klasörde bulunan varsayılan wp-config-sample.php dosyasıyla karşılaştırmak faydalı olabilir.

Ait olmadığından emin olduğunuz tüm kodları silmelisiniz.

7. Bir Web Sitesi Yedeklemesini Geri Yükleme

Web sitenizin düzenli yedeklerini alıyorsanız ve web sitenizin tamamen temiz olduğundan hala emin değilseniz, bir yedekten geri yükleme iyi bir çözümdür.

Web sitenizi tamamen silmeniz ve ardından hacklenmeden önceki bir yedekten geri yüklemeniz gerekecektir. Bu herkes için bir seçenek değildir, ancak sitenizin güvende olduğundan %100 emin olmanızı sağlar.

Daha fazla bilgi için, WordPress'i yedekten geri yükleme konusundaki başlangıç kılavuzumuza bakın: WordPress'i Yedekten Geri Yükleme Başlangıç Rehberi.

Gelecekte Hacklenmeleri Nasıl Önlenir?

Web sitenizi temizlediğinize göre, gelecekteki hack'leri önlemek için sitenizin güvenliğini iyileştirme zamanı. Web sitesi güvenliği söz konusu olduğunda ucuz veya kayıtsız olmanın faydası yoktur.

1. Web Sitenizi Düzenli Olarak Yedekleyin

Eğer web sitenizin düzenli yedeklerini almıyorsanız, bugün başlamanın tam zamanı.

WordPress yerleşik bir yedekleme çözümüyle gelmez. Ancak, WordPress web sitenizi otomatik olarak yedeklemenize ve geri yüklemenize olanak tanıyan birkaç harika WordPress yedekleme eklentisi bulunmaktadır.

Duplicator is one of the best WordPress backup plugins. It allows you to setup automatic backup schedules and will help you restore your WordPress site if something bad happens.

Manuel yedeklemeler oluşturmak için kullanabileceğiniz ücretsiz bir Duplicator sürümü de mevcuttur.

Adım adım talimatlar için Duplicator ile WordPress sitenizi nasıl yedekleyeceğiniz hakkındaki rehberimize bakın: WordPress sitenizi Duplicator ile nasıl yedekleyeceğiniz.

2. Bir Güvenlik Eklentisi Kurun

İşinizle meşgulken web sitenizde olan her şeyi izleyemezsiniz. Bu yüzden Sucuri gibi bir güvenlik eklentisi kullanmanızı öneririz.

Sucuri'yi öneriyoruz çünkü işlerinde iyiler. CNN, USA Today, PC World, TechCrunch, The Next Web ve diğerleri gibi büyük yayınlar da aynı fikirde. Ayrıca, WPBeginner'ı güvende tutmak için biz de ona güveniyoruz.

3. WordPress Girişini Daha Güvenli Hale Getirin

It’s also important that you make your WordPress login more secure. The best way to start is to enforce the use of strong passwords when users create an account on your website. We also recommend you start using a password manager utility like 1Password.

Yapmanız gereken bir sonraki şey, iki faktörlü kimlik doğrulama eklemektir. Bu, web sitenizi çalınan şifrelerden ve kaba kuvvet saldırılarından koruyacaktır. Bu, bir hacker kullanıcı adınızı ve şifrenizi bilse bile yine de web sitenize giriş yapamayacağı anlamına gelir.

Son olarak, WordPress'te giriş denemelerini sınırlandırmalısınız. WordPress, kullanıcıların istedikleri kadar çok şifre girmelerine izin verir. Beş başarısız giriş denemesinden sonra bir kullanıcıyı kilitlemek, bir bilgisayar korsanının giriş bilgilerinizi çözme şansını önemli ölçüde azaltacaktır.

4. WordPress Yönetici Alanınızı Koruyun

Yönetici alanını yetkisiz erişime karşı korumak, birçok yaygın güvenlik tehdidini engellemenizi sağlar. WordPress yönetici alanını nasıl güvende tutabileceğiniz konusunda ipuçlarından oluşan uzun bir listemiz var.

Örneğin, wp-admin dizinini parola ile koruyabilirsiniz. Bu, web sitenizin en önemli giriş noktasına ek bir koruma katmanı ekler.

Ayrıca, ekibinizin kullandığı IP adresleriyle yönetici alanına erişimi sınırlayabilirsiniz. Bu, kullanıcı adınızı ve şifrenizi keşfeden bilgisayar korsanlarını engellemenin başka bir yoludur.

5. Tema ve Eklenti Düzenleyicilerini Devre Dışı Bırakın

Did you know that WordPress comes with a built-in theme and plugin editor? This plain text editor allows you to edit your theme and plugin files directly from the WordPress dashboard.

Bu yardımcı olsa da, potansiyel güvenlik sorunlarına yol açabilir. Örneğin, bir bilgisayar korsanı WordPress yönetici alanınıza girerse, yerleşik düzenleyiciyi kullanarak tüm WordPress verilerinize erişim sağlayabilir.

Bundan sonra, WordPress web sitenizden kötü amaçlı yazılım dağıtabilir veya DDoS saldırıları başlatabilirler.

WordPress güvenliğini artırmak için, yerleşik dosya düzenleyicilerini tamamen kaldırmanızı öneririz.

7. Belirli WordPress Klasörlerinde PHP Yürütmesini Devre Dışı Bırakın

Varsayılan olarak, PHP betikleri web sitenizdeki herhangi bir klasörde çalıştırılabilir. İhtiyaç duymayan klasörlerde PHP yürütmesini devre dışı bırakarak web sitenizi daha güvenli hale getirebilirsiniz.

Örneğin, WordPress asla uploads klasörünüzde depolanan kodu çalıştırmanız gerekmez. Bu klasör için PHP yürütmesini devre dışı bırakırsanız, bir bilgisayar korsanı oraya başarıyla bir arka kapı yüklemiş olsa bile onu çalıştıramaz.

7. Web Sitenizi Güncel Tutun

WordPress'in her yeni sürümü bir öncekinden daha güvenlidir. Bir güvenlik açığı bildirildiğinde, çekirdek WordPress ekibi sorunu gideren bir güncelleme yayınlamak için özenle çalışır.

Bu, WordPress'i güncel tutmuyorsanız, bilinen güvenlik açıklarına sahip yazılımlar kullandığınız anlamına gelir. Hackerlar eski sürümü çalıştıran web sitelerini arayabilir ve erişim sağlamak için güvenlik açığını kullanabilir.

Bu yüzden her zaman WordPress'in en son sürümünü kullanmalısınız.

Sadece WordPress'i güncel tutmayın. WordPress eklentilerinizi ve temalarınızı da güncel tuttuğunuzdan emin olmanız gerekir.

Bu eğitimimizin, hacklenmiş bir WordPress web sitesindeki arka kapıyı nasıl bulup düzelteceğinizi öğrenmenize yardımcı olduğunu umuyoruz. Ayrıca WordPress'i HTTP'den HTTPS'ye nasıl taşıyacağınızı öğrenmek veya en yaygın WordPress hataları ve bunları düzeltme yolları listemize göz atmak isteyebilirsiniz.

Bu makaleyi beğendiyseniz, lütfen WordPress video eğitimleri için YouTube Kanalımıza abone olun. Bizi ayrıca Twitter ve Facebook'ta da bulabilirsiniz.

Jiří Vaněk

Web sunucusu sağlayıcısıyla iletişime geçmek de çok iyi bir uygulamadır. Genellikle gelişmiş kötü amaçlı yazılım tespit araçlarına sahiptirler ve tüm web'i tarayabilir ve enfekte dosyaların bir dökümünü gönderebilirler. Bir web sitesi hackleme sorununun gerçek olduğu ortaya çıktığında yapabileceğim şey bu olurdu. İyi müşteri desteği varsa bir sağlayıcı bu konuda çok yardımcı olabilir.

Dayo Olobayo

Bu, özellikle hacklenmiş bir siteyi temizlemenin teknik yönleriyle uğraşırken kendine güvenmeyen kullanıcılar için harika bir ipucu. Ancak, kodla rahat olanlar için, sağlayıcıyla iletişime geçmeden önce makalenin yöntemleri iyi bir ilk adım olabilir.

Jiří Vaněk

Kesinlikle, Dayo Olobayo. Makaledeki talimatların harika olduğunu ve kesinlikle hemen uygulanmaya değer olduğunu doğru söylediniz. Ben bunu ek bir alternatif olarak daha çok bahsettim ve bir örnek vereceğim. Trend Micro yazılımı ve yapay zeka kullanarak enfekte dosyaları bulan bir sağlayıcıyla bir web sitem var. Yardım istedim, çeşitli güvenlik eklentileriyle bile bulamadığım enfekte dosyaları buldular. Kullandıkları yazılım çok pahalı ama aynı zamanda çok gelişmiş. Bu yüzden bazen makaledeki tüm noktalarla ve eğer böyle bir çözümleri varsa, web sitesini temizleme sürecini gerçekten hızlandırabilecek sağlayıcıyla eş zamanlı çalışmak iyi bir fikirdir.

Paul Booker

Web sunucunuzda sürüm kontrolü yüklüyse – kabuk terminalinizde basit bir komut çalıştırarak dosyalarınızdan herhangi birinin değişip değişmediğini veya ek dosyaların eklenip eklenmediğini çok hızlı bir şekilde belirlemek mümkündür.

Sürüm kontrolü için Git kullanıyorsanız, neyin hacklendiğini öğrenmek için kabuk terminalinize yalnızca "git status" yazmanız yeterlidir. Tek bir komutla "git checkout -- ." tüm değişiklikleri silebilirsiniz.

Sürüm kontrolünüz yoksa, temelde basit bir komut yazabilirsiniz: “son 7 gün içinde değiştirilen tüm dosyaları listele” bu “find ./ -type f -mtime -7” olacaktır ve yine neyin hacklendiğini öğrenebilirsiniz. Ardından değişiklikleri manuel olarak silebilirsiniz.

WPBeginner Desteği

Mümkün olsa da, bu başlangıç seviyesi dostu bir yöntem değildir, bu yüzden çoğu kullanıcı için önermiyoruz.

Yönetici

Vivek Tripathi

Sayın Yetkili, en çok kullanılan sitelerimizde kötü amaçlı kodlar enjekte edildi ancak bunları veritabanında hiçbir yerde bulamadım. Tüm sitelerimde otomatik olarak kötü amaçlı sayfalar oluşturuldu ve bunlar Google'da göründü ve bu sayfalar WordPress kontrol panelimde ve gönderiler bölümlerinde görünmüyordu.

Lütfen kodları bulmama ve bu hacklenmeden korunmama yardım edin, WordPress sitemden çok fazla trafik kaybettim.

Lütfen Yardım Edin!

WPBeginner Desteği

Merhaba Vivek,

Lütfen hacklenmiş bir WordPress sitesini nasıl temizleyeceğinizle ilgili makalemize bakın: hacklenmiş bir WordPress sitesini temizleme.

Yönetici

Abraham

Bu gerçekten web sitenizi "hack'ten kurtarma" hakkındaki EN İYİ yazı, sitemde tamamen işe yarayıp yaramadığını bilmiyorum ama gerçekten umuyorum.

Çok teşekkürler çocuklar!!

Azwan Abdullah

Merhaba! Birkaç fikre ihtiyacım var. Açık kaydı etkinleştirdim ve varsayılan rolü abone olarak ayarladım. Anladığım kadarıyla bu rol yalnızca okuma yeteneklerine sahip olabilir. Bu, blogumdaki ve yorumlardaki gönderileri yalnızca okuyabilecekleri anlamına gelir. Doğru muyum?

Bunu yapmamın amacı yalnızca kayıtlı kişilerin yorum yapmasına izin vermek istememdir. İronik bir şekilde, web siteme giren veya çıkan istekleri izleyebilen canlı trafik kaydedici kullanıyorum. Kayıtlı kullanıcının TOR ağından anonim IP kullandığını fark ettim. Kayıt sayfasını doğrudan, normal yollarla değil, erişerek kayıt oluyor görünüyorlar.

Bu nedenle, genellikle bırakmak güvenli midir? Onlar (aboneler) yüklemeler klasörüne veya sisteme herhangi bir klasöre bir şey yükleme yeteneğine sahip mi? Yönetici panosuna sınırlı erişimleri olabileceğinden, wp sürümünü görebildiklerinden, bu önemli ölçüde güvenli midir?

Umarım biri ve wpbeginner personeli bunlara yanıt verebilir. Şimdiden teşekkürler.

WPBeginner Desteği

Merhaba Azwan,

Web sitenizi spam kullanıcı kayıtlarından korumanız gerekir.

Yönetici

Pradeep Gauda

Merhaba,

WordPress web sitemin başlığının, bahsettikleri gibi bir hacker grubu tarafından değiştirildiğini fark ettim. Bu yüzden güvenlik eklentim Wordfence'i kontrol ettim, tarama yaptım ama hiçbir şey bulamadım. Sayfa başlığını nasıl etkilemeye devam edebilirler ve bunun için ne yapmalıyım?

Colin

Merhaba

Sucuri & WP Clone, Uploads klasörünü kullanıyor, peki orada ne yapmamız gerekiyor?

Ayrıca Exploit Scanner, tanımadığı birçok dosya getiriyor ve eklenti güncel. Belki de algoritma WordPress'in en son sürümüyle güncel değil, bu yüzden sildim.

Sucuri hiçbir sorun bulamadı ancak bu ücretsiz sürüm, Wordfence de herhangi bir hata bulamadı, bu yüzden şu anda Exploit Scanner'a güvenmiyorum.

Colin

Jo

Çok bilgilendirici ve faydalı bir makale için teşekkür ederim. Web sitemin başına ne geldiğini (binlerce kötü amaçlı index.php dosyası) nihayet anlayabildim.

Sadece (temiz) bir yedek yükleyerek, sitemi onarmak için sitelock'a fahiş bir ücret ödemekten kurtuldum.

Ve şimdi, yüzlerce antivirüs eklentisi kuracağımdan emin olacağım. Web hostingim bluehost'un herhangi bir temel düzeyde güvenlik içermediğini fark etmemiştim.

Mehreen

Merhaba,

Bu makalenin oldukça eski olduğunu anlıyorum, ancak yorum yapacağım ve yanıt alırsam deneyeceğim.

Sitem yakın zamanda tehlikeye girdi ve ücretsiz Sucuri'yi kullandıktan sonra Wordfence'e geçtim. İkincisi, kötü amaçlı kod içeren tüm dosyalarımı izlememe yardımcı oldu. Sucuri'yi kullanmamak için özel bir neden yok, sadece farklı seçenekleri deniyordum.

Wordfence ve Sucuri hakkında ne düşünüyorsunuz? Ücretli sürümler.

Teşekkürler.

WPBeginner Desteği

Merhaba Mehreen,

Her ikisi de iyi güvenlik sunar. Sucuri'yi öneriyoruz çünkü bulut tabanlı bir web sitesi uygulama güvenlik duvarı sunuyorlar, bu sadece web sitenizi korumakla kalmaz, aynı zamanda performansı da artırır. Wordfence, sunucunuzda çalışan bir uygulama düzeyinde güvenlik duvarı sunar. Daha fazla ayrıntı için lütfen en iyi WordPress güvenlik duvarı eklentileri hakkındaki makalemize bakın.

Yönetici

Mohammed Jaid Ansari

Merhaba

Web sitesi adresimi yazdığımda açılıyor ve bir süre sonra başka bir web sitesine yönlendiriyor. Ve mobilde web sitesi adresimi doğrudan yazdığımda Google Play Store'a yönlendiriyor. Ve Google da bu web sitesinin hacklenmiş olabileceğini gösteriyor. Bu sorunu nasıl çözebilirim.

WPBeginner Desteği

Merhaba,

Hacked bir WordPress sitesini nasıl temizleyeceğiniz konusundaki rehberimize bakın.

Yönetici

Christine

Wordpress web siteme giremiyorum. Sunucunun teknik desteğiyle görüştüm ve sorunun kendilerinde olmadığını söylediler ve sitenin kötü amaçlı yazılımlar tarafından ele geçirildiğinden şüpheleniyorlar. Ancak, herhangi bir şeyi kontrol etmek için siteye giriş yapamıyorum. Herhangi bir tavsiyeniz var mı?

WPBeginner Desteği

Merhaba Christine,

şifreyi sıfırlamayı denediniz mi? Ayrıca, yönetici alanından engellendiğinizde ne yapmanız gerektiğiyle ilgili kılavuzumuza da bakın.

Yönetici

greekouzina

Herkese merhaba,

web sitem hacklendi ve içinde eval ve base64 kodu olan kebin.php, kevin.php gibi birçok .php dosyası buldum.

En kötüsü sitemin karalisteye alınmış olması ve linklere yapılan harici referansların da çok fazla olması!

Bu referanslara bakan yaklaşık 5 yabancı IP fark ettim!

Bu referansları kesmek için ne yapabilirim?

Sucuri'nin ücretsiz sürümünü kullanıyorum çünkü blogum amatör bir blog ve harcayacak param yok.

Yardımınız için şimdiden teşekkürler

WPBeginner Desteği

Enfekte olmuş bir web sitesini temizlemek çoğu yeni başlayan için biraz zor olabilir. Hacklenmiş WordPress sitenizi düzeltme rehberimizde belirtilen adımları deneyebilirsiniz.

Yönetici

Sandy

Birisi tekrar tekrar yönetici paneli mi hackliyor. Kurtardım ama hala yönetici panelimi hackliyor. Nasıl çözeceğimi bilmiyorum. Lütfen bir çözüm için benimle iletişime geçin.

Leo Dimilo

Bir müşterinin web sitesini temizlemeyi yeni bitirdim. Bu makalenin ele almadığı konulardan biri, arka kapıyı bulmak için sunucunuzun klasöründe bir seviye yukarı gitmeniz gerekebileceğidir. Başka bir deyişle, sunucunuzdaki /html dosyasındaki her şeyi silebilir ve yeni bir yeniden yükleme ile başlayabilirsiniz, ancak arka kapı hala sunucunuzda bir seviye yukarıda farklı bir klasörde olduğu için kalabilir...

Saad Amir

Sevgili,

Web sitem birisi tarafından hacklendi. Sadece yazılarını hackledi, önizleme için yazıya tıkladığımda açılmıyor, boş sayfa olarak açılıyor.

Lütfen yardım edin, ana sorun nedir nasıl çözebilirim

WPBeginner Desteği

Yirmi on altı gibi varsayılan bir WordPress temasına geçmeyi ve tüm WordPress eklentilerinizi devre dışı bırakmayı deneyin. Bir gönderiyi önizlemeyi deneyin, eğer düzgün açılırsa, soruna temanız veya web sitenizdeki eklentilerden biri neden oluyor demektir. Sorun devam ederse, yukarıda açıklanan adımları izleyin.

Yönetici

Joy Healey

Merhaba,

Bu gerçekten çok kullanışlı görünüyor, ancak bahsettiğiniz seçeneği (web sitelerinde) bulmakta zorlanıyorum:

“Sitenizi izleyecekler ve hacklenirseniz temizleyecekler. 5 site planını alırsanız site başına ayda yaklaşık 3 dolara geliyor.”

Bana doğru yolu gösterebilir misiniz lütfen – tabii ki bağlı kuruluş bağlantınızla?

Or perhaps it’s no longer available, which would be a shame – because that’s affordable, whereas all I’ve found at the moment is about $17 per month which is a bit of an ouch for more than one site

Teşekkürler yardımcı makale için, Joy

Joy Healey

Yukarıdaki sorumu kendim yanıtlıyorum…. Sucuri ile görüştüm ve ne yazık ki bu gönderide atıfta bulunulan 5 site planı artık mevcut değil.

Robin Jennings

Great article- Sucuri is a fantastic program. It isn’t the cheapest option but they are onto issues within hours and a fix shortly after.

Son zamanlarda müşterilerin web sitesinde public_html/images dosyasında birkaç istismar buldum.

Thomas

Merhaba,

ssh'ye aşina olanlar için: hack sorunları olduğunda yaptığım şey, tüm web sitelerimin yedeklerini hazır bulundurmak ve ardından tam yedeklemeyi canlı projenin mevcut durumuyla karşılaştırmak.

Yine de bozuk dosyalar haftalarca veya aylarca orada 'uyuyor' olabilir, bu yüzden hacklenmiş dosyaların hepsini bulacağınız %100 güvenli değil, ancak nereye bakılacağı konusunda genellikle iyi bir göstergedir. Bu şekilde, uzun süredir güncellenmemiş bir avada (tema) projesinin devrim kaydırıcısı eklentisi içinde 3 yeni dosya fark ettim.

Sadece benim 2 kuruşum :). İyi günler,

Thomas

Jon Schear

Sucuri tarayıcısını ücretsiz olarak kullanabilirsiniz, ancak elde ettiğiniz sonuçlarla oldukça karmaşıktır.

Rodney Wild

Başka bir imza ile karşılaştım: if(!isset($GLOBALS[“”\x61\156\x75\156\x61″”]

yukarıdaki ifadeyi bulursanız, satırın başındaki "if" ifadesinden sonuna kadar olan kısmı silin ve bu tek dosyayı düzeltecektir. Ancak bunu neredeyse her dosyada buldum, bu yüzden genel bir bul ve değiştir programı kullanmanız gerekecek. Ben FNR.EXE kullanıyorum ama başkaları da var. Bu, aynı ağaçtaki birden fazla web sitesini de etkileyebilir.

Kushal Jayswal

Zayıf bir hafta öncesinde büyük sunucularda son saldırıları fark eden oldu mu? Hostgator hosting hizmetlerini kullanıyorum. Sitem bir gün boyunca kapalıydı. Bir arkadaşım Bluehost kullanıyor ve onun siteleri 4-5 gün boyunca kapalıydı.

Google'da bununla ilgili haber bulamadım.

Fark eden oldu mu?

Michael

Great Post, still relevant. I got malware the other day and downloaded my site to my computer. I sorted the files by “last modified” which showed me the pages that had been compromised.

Bu dosyaları yedek dosyalarıyla karşılaştırdım ve kötü amaçlı yazılımı takip edebildim!

Azman

Güzel paylaşım, yakın zamanda bir exploit tarayıcısı çalıştırdım ve sitemde eval ve base64_decode gibi birçok kötü amaçlı veya şüpheli kod buldu. Bu durumda ne yapmalıyım, tüm veritabanımı sıfırdan mı kurmam gerekiyor. Sitem içerikle dolu olmadığı için bunu yapabilirim.

Ancak PHP konusunda çok bilgili değilim, bu yüzden bana yardım edin.

WPBeginner Desteği

Exploit scanner, kötü amaçlı kodu nerede bulduğunu size bildirir. Bir tema veya eklenti dosyasındaysa, o tema ve eklenti dosyalarını silebilirsiniz. Ardından bu dosyaların taze kopyalarını indirip sitenize yükleyebilirsiniz. Veritabanındaysa ve sıfırdan başlayabiliyorsanız, öyle yapın. Aksi takdirde veritabanından kodu temizlemenin yolları da vardır.

Yönetici

Dionisis Karampinis

Çok güzel makale çok teşekkürler! Exploit Scanner'ı kullandım ve şu anda BPS Security'ye sahibim

Matthew Baya

Güzel makale. Enfekte olmuş WP sitelerinde https.php adında bir dosya olduğunu ve bunun wp-includes klasörüne yerleştirildiğini tutarlı bir şekilde buldum. Ayrıca paylaşımlı hosting sunucumda, başka bir enfekte hesaptan diğer dünya tarafından okunabilir wp-config.php dosyalarını bulmak için atladıklarını ve oradaki veritabanı bilgilerini kullanarak diğer WP kurulumlarında yönetici hesapları oluşturduklarını buldum. Bu nedenle, hacklenmiş olan herkesin veritabanı kimlik bilgilerini değiştirmesi ve ayrıca wp-config.php'yi mümkün olduğunca kilitlemesi gerektiğini eklerim, ideal olarak yalnızca web sunucusu kullanıcısının (ve sahibinin) erişebilmesini sağlamak.

Enfekte siteleri temizlemek için wordfence kullanıyorum ve çok memnun kaldım, ancak daha önce bahsettiğim /wo-includes/https.php dosyasını artık fark etmediğini yeni keşfettim. Geçmişte bunları fark ettiğini bildiğim için onlarla iletişime geçtim.

Nora McDougall-Collins

Yakın zamanda uğraşmak zorunda kaldığım bir enfeksiyon, tüm index.php dosyalarını enfekte etti.

qammar

Çok yardımcı ve bilgilendirici bir makale.

Müşterilerimden birinin web sitesi/blogu Google tarafından 'ekli sayfa bildirildi' şeklinde kötü amaçlı yazılımla enfekte olmuştu. İlk olarak enfekte dosyaları/kötü amaçlı yazılımları belirlemek için sucuri sitecheck aracını denedim ancak onlar sadece tarama sonucunu gösteriyor.

web sitesi: blog.myclientwebsite.com/

durum: Site karalisteye alınmış, zararlı yazılım tespit edilmedi

web güveni: Site karalisteye alınmış.

Bu hiçbir işe yaramaz, çünkü sitenin kara listede olduğunu zaten biliyoruz ve ardından alan adındaki tüm verileri taradım ve aşağıdaki iki dosyada enfeksiyon buldum

wp-includes\js\js\cnn.php

wp-includes\js\js\rconfig.php

Web sitesi enfekte olmuş ve saldırı sayfası olarak bildirilmiş diğer kişilerin bu dosyaları araması için bunu yayınlıyorum.

Şerefe,

qammar feroz

Yayın Kadrosu

Ücretsiz Sucuri tarayıcısı sunucu tarafı tarama yapmaz. Sucuri'ye gerçekten ödeme yaparsanız, bu sizi korumakla kalmaz, aynı zamanda bir şeyler olursa temizliği de sizin için yaparlar.

Yönetici

Nora McDougall-Collins

Mükemmel makale için teşekkürler! Web geliştirme öğrencilerime Facebook aracılığıyla ilettim!

Ayrıca, öğrencilerimden birinin sitesi ikinci kez web barındırıcısı tarafından hacklendi ve kapatıldı. Veritabanı yedeklerini almadığı anlaşılıyor. Bu yüzden, yazılarını doğrudan veritabanı dökümünden Gönderi Panosuna kopyalayıp yapıştırmamız gerekecek. Ne eğlence!

Nora McDougall-Collins

Eksik bilgi için üzgünüm – veritabanı yedeklemesi YAPMIYORDU. Bu nedenle, veritabanını boşaltıp yeni kurulumda kopyalayıp yapıştırmamız gerekecek.

Patricio Proaño

Harika! Bilgi için teşekkürler, çok faydalı!!

Pat Fortino

Sitenizi taramak için herhangi bir şeye ödeme yapmanız gerekmez. İstediğiniz kadar siteyi ücretsiz olarak tarayabilirsiniz. Bu tarama, hacklerin nerede olduğunu size söyleyecektir.

Yayın Kadrosu

Tam olarak doğru değil. Evet, ücretsiz bir tarayıcıları var, ancak bu yalnızca hacklerin ön uçta bir etkisi olup olmadığını kontrol eder. Örneğin, ön uçta kötü amaçlı yazılım enjeksiyonlarınız olduğunu söyleyecektir, ancak arka kapının nerede saklandığını vb. Söylemeyecektir. Hack sonuçlarını temizleyebileceğiniz zamanlar vardır, ancak temizlikten sonra bile arka kapı hala durur. Sonra geri döndüğünde, nedenini merak edersiniz.

Yönetici

Andrew

Güzel rehber. Wordfence'i (http://www.wordfence.com/) incelediniz mi? Birçok müşterimi bu konuda yönlendirdim ve çok memnun kaldılar.

Teşekkürler,

Andrew

Yayın Kadrosu

Hiç denemek zorunda kalmadım. Sucuri, birçok büyük marka tarafından şiddetle tavsiye ediliyor. Bir süredir onları kullandığımız için çok iyi olduklarını söyleyebiliriz.

Yönetici

Gautam Doddmani

thanks i am already using the plugin, eliminated many plugins because of it. real time scans are great and so is its firewall

Harry Candelario

Tam olarak ihtiyacım olan şey buydu!! Bir hackerin yönettiğim sitelerden birine nasıl girmeye devam ettiğini çözmeye çalışıyordum… sadece bu tek siteydi, diğer sitelerimden hiçbiri hacklenmiyordu. Sizin yardımınızla onu buldum. Bir Pinterest eklentisinin içinde saklanıyormuş.

Tekrar teşekkürler